İngiliz üniversitelerinden bir araştırma ekibi, mikrofon kullanılarak kaydedilen klavye tuş vuruşlarından %95 doğrulukla veri çalabilen bir derin öğrenme modeli geliştirdi. Ses sınıflandırma algoritmasını eğitmek için Zoom kullanıldığında, tahmin doğruluğu %93’e düştü.

Bu tür bir saldırı, kişilerin şifrelerini, tartışmalarını, mesajlarını veya diğer hassas bilgilerini kötü niyetli üçüncü taraflara sızdırabileceğinden, hedefin veri güvenliğini ciddi şekilde etkiliyor. Ayrıca, özel koşullar gerektiren, veri hızı ve mesafe sınırlamalarına tabi olan diğer yan kanal saldırılarının aksine, yüksek kaliteli ses yakalama elde edebilen mikrofon taşıyan cihazların bolluğu nedeniyle akustik saldırılar çok daha basit hale gelmiştir.

Bu, makine öğrenimindeki hızlı gelişmelerle birleştiğinde, ses tabanlı yan kanal saldırılarını mümkün ve önceden tahmin edilenden çok daha tehlikeli hale getiriyor.

Saldırının ilk adımı, hedefin klavyesindeki tuş vuruşlarını kaydediyor, çünkü bu veriler tahmin algoritmasını eğitmek için gerekli oluyor. Bu, yakındaki bir mikrofon veya mikrofonuna erişimi olan kötü amaçlı yazılım bulaşmış olabilecek hedefin telefonu aracılığıyla gerçekleştirilebiliyor.

Alternatif olarak, tuş vuruşları, sahtekar bir toplantı katılımcısının hedef tarafından yazılan mesajlar ile bunların ses kayıtları arasında korelasyonlar yaptığı bir Zoom araması aracılığıyla kaydedilebilir.

Araştırmacılar, modern bir MacBook Pro’da 36 tuşa 25 kez basarak ve her basışta çıkan sesi kaydederek eğitim verilerini topladı.

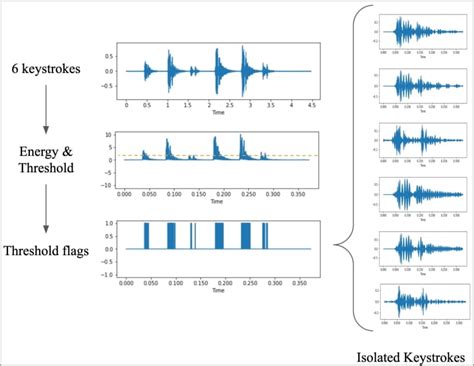

Ardından, kayıtlardan her tuş için tanımlanabilir farklılıkları görselleştiren dalga biçimleri ve spektrogramlar ürettiler ve tuş vuruşlarını tanımlamak için kullanılabilecek sinyalleri artırmak için belirli veri işleme adımlarını gerçekleştirdiler.

Araştırmacılar deneylerinde, klavyesi son iki yıldır tüm Apple dizüstü bilgisayarlarında kullanılan aynı dizüstü bilgisayarı, hedeften 17 cm uzağa yerleştirilmiş bir iPhone 13 mini ve Zoom’u kullandılar.

CoANet sınıflandırıcı, akıllı telefon kayıtlarından %95 ve Zoom aracılığıyla kaydedilen kayıtlardan %93 doğruluk elde etti. Skype, daha düşük ancak yine de kullanılabilir olan %91,7’lik bir doğruluk üretti.

Saldırı modelinin çok sessiz bir klavyeye karşı bile son derece etkili olduğunu unutmayın, bu nedenle mekanik klavyelere ses sönümleyiciler eklemenin veya membran tabanlı klavyelere geçmenin yardımcı olma olasılığı düşüktür.

Sonuç olarak, mümkün olduğunda biyometrik kimlik doğrulamanın kullanılması ve hassas bilgilerin manuel olarak girilmesi ihtiyacını ortadan kaldırmak için parola yöneticilerinden yararlanılması da hafifletici etkenler olarak işlev görüyor.