17 Mayıs 2023Ravie LakshmananSIM Değiştirme / Sunucu Güvenliği

Finansal motivasyona sahip bir siber aktörün Microsoft Azure’u kötüye kullandığı gözlemlendi Seri Konsol güvenliği ihlal edilmiş ortamlarda üçüncü taraf uzaktan yönetim araçlarını yüklemek için sanal makinelerde (VM’ler).

Google’ın sahibi olduğu Mandiant, etkinliği adı altında izlediği bir tehdit grubuna bağladı. UNC3944Kavrulmuş 0ktapus ve Dağınık Örümcek olarak da bilinir.

Tehdit istihbaratı firması, “Bu saldırı yöntemi, Azure’da kullanılan geleneksel algılama yöntemlerinin çoğundan kaçınması ve saldırgana VM’ye tam yönetim erişimi sağlaması açısından benzersizdi.” söz konusu.

İlk olarak geçen yılın sonlarında ortaya çıkan yeni ortaya çıkan saldırganın, en az Mayıs 2022’den beri telekomünikasyon ve iş süreci dış kaynak kullanımı (BPO) şirketlerini ihlal etmek için SIM takas saldırılarından yararlandığı biliniyor.

Daha sonra Mandiant, UNC3944’ün güvenlik yazılımıyla ilişkili işlemleri sonlandırmak ve BYOVD saldırısının bir parçası olarak dosyaları silmek için tasarlanmış POORTRY adlı kötü amaçlı imzalı bir sürücüyü yüklemek için STONESTOP adlı bir yükleyiciyi kullandığını da buldu.

Şu anda tehdit aktörünün SIM takaslarını nasıl yürüttüğü bilinmiyor, ancak ilk erişim yönteminin kimlik bilgilerini almak için ayrıcalıklı kullanıcıları hedefleyen SMS kimlik avı mesajlarının kullanımını ve ardından iki faktörlü kimlik doğrulamayı (2FA) almak için bir SIM takasını hazırlamayı içerdiğinden şüpheleniliyor. ) kontrolleri altındaki bir SIM karta belirteç.

Yükseltilmiş erişimle donanmış olan tehdit aktörü daha sonra hedef ağı araştırmak için harekete geçer. Azure VM uzantıları Azure Ağ İzleyicisi, Azure Windows Konuk Aracısı, VMSnapshot ve Azure İlkesi konuk yapılandırması gibi.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

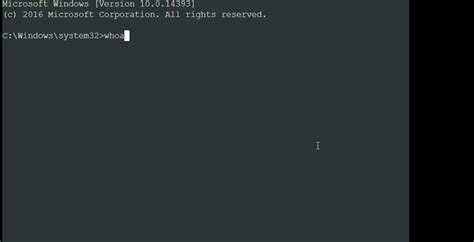

Mandiant, UNC3944’ün yasal uzaktan yönetim araçlarını dağıtmak için PowerShell’i kullandığını gözlemlediğini belirterek, “Saldırgan keşif işlemini tamamladıktan sonra, bir Azure VM’nin içinde bir yönetim komut istemi elde etmek için seri konsol işlevselliğini kullanıyor” dedi.

Gelişme, saldırganların arazi dışında yaşama avantajını kullandıklarına dair bir başka kanıt (LotL) aynı anda algılamayı atlatırken bir saldırıyı sürdürme ve ilerletme teknikleri.

Mandiant, “Saldırganlar tarafından seri konsolun yeni kullanımı, bu saldırıların artık işletim sistemi katmanıyla sınırlı olmadığını hatırlatıyor” dedi.

“Ne yazık ki, bulut kaynakları genellikle yeterince yanlış anlaşılmıyor ve bu da bu varlıkları saldırganlara karşı savunmasız bırakabilecek yanlış yapılandırmalara yol açıyor. İlk erişim, yanal hareket ve kalıcılık yöntemleri bir saldırgandan diğerine farklılık gösterse de, bir şey açıktır: Saldırganların gözleri üzerindedir. Bulut.”

Popular Articles

- 02 Aug 5 Eylül Aslan Burcu Günlük Burç Yorumu

- 20 Aug 3 yaşındaki köpeğin midesinden 43 çorap çıkarıldı

- 03 Aug Dark Souls Iıden Pc Çıkış Tarihi Ve Süper Bir Video

- 17 Aug Bilgisayar Ekranının Yarattığı Baş Ağrısı ve Uyku Sorunlarını Çözüp Hayat Kurtaran Ücretsiz Uygulamalar!

- 16 Jul Adıyamanda az katılımlı nevruz kutlaması - Son Dakika Haberler

Latest Articles

- 28 Jul Microsoft, Sistem Gereksinimlerini Karşılamayan Kullanıcılara Yanlışlıkla Windows 11 Güncellemesi Sundu

- 07 Aug HTC Yeni Telefonlarına Rağmen Durumu Bir Türlü Toparlayamadı!

- 23 Jul Twitter, New Yorklu Trendrrı satın alarak sosyal televizyon tarafındaki gücünü artırdı

- 25 Jul Samsung Galaxy A35 ve A55’in Türkiye fiyatları ne kadar?

- 12 Aug Adam Neumannın WeWorku Satın Alma Teklifi Başarısız Oldu. Şimdi Onunla Rekabet Etmeye Çalışacak mı?

Other Articles

- Sonsuza Kadar Karanlığın Ordusu Necronomicon’un Nihai Kaderini Ortaya Çıkarıyor

- Lens: Beşiktaşa F.Bahçeden gelmedim

- Galatasarayın yeni kondisyoneri Scott Piri

- İngiliz basınında Yeni Zelanda saldırısı

- Afganistan’da selde can kaybı 344’e yükseldi