Araştırmacılar, Microsoft 365’te bozuk veya riskli bir şifreleme algoritmasının kullanımına bağlı güvenlik açığı dedikleri şeyi keşfettiler. Şifrelenmiş e-posta mesajlarının içeriğinin bir kısmını veya tamamını çıkarmak için istismar edilebileceği konusunda uyardılar – ancak Microsoft sorunu çözmeyi reddetti.

Üçüncü taraf araştırmacılar, Dark Reading’e, sorunun gerçek dünyadaki riskinin bir kuruluşun profiline bağlı olduğunu söylüyor.

Kusurlu Bir Kripto Yaklaşımı

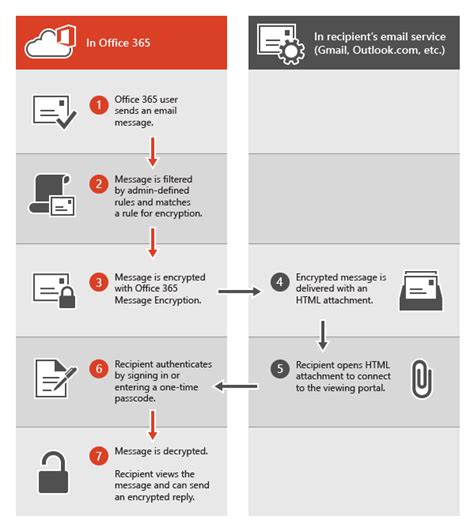

Microsoft 365 (eski adıyla Office 365), iletilerle ilgili belirli yapısal bilgileri açığa çıkardığı bilinen bir işlem modu olan Elektronik Kod Defteri’ni (ECB) kullanarak şifreli iletiler (Office 365 İleti Şifrelemesi veya OME) gönderme yöntemi sunar.

WithSecure baş güvenlik danışmanı Harry Sintonen şunu yazdı: 14 Ekim gönderisi Saldırganın OME kullanarak yeterli e-postaya erişimi varsa, bireysel iletilerdeki yinelenen kalıpların sıklığını analiz ederek ve ardından bu kalıpları diğer şifreli e-postalardaki ve dosyalardakilerle eşleştirerek sızan bilgilere erişmenin mümkün olduğunu.

Dark Reading’e, “Söz konusu ek, onu bu şekilde deşifre edilebilir kılan özelliklere sahipse, bu, OME kullanan herkesi etkileyebilir” dedi. “Elbette, çıkarmanın mümkün olması için, düşmanın öncelikle gerçek şifreli e-posta mesajına erişmesi gerekiyor.”

Sintonen, dosyalar doğrudan ortaya çıkarılabilecek daha büyük bir yapıya sahip olmasa bile, dosyaların parmak izini alma olasılığının hala olduğunu açıklıyor.

“Bir dosyada yinelenen bloklar varsa, bu yinelenen blokların ilişkisinden bir parmak izi oluşturabilirsiniz” diyor. “Daha sonra bu parmak izleri için şifrelenmiş e-posta mesajlarını tarayabilirsiniz. Bulunursa, bu e-posta mesajının ilgili dosyayı içerdiğini bilirsiniz.”

Alakalı, belki de bir dizi benzer dosyanın parçası olan içeriği bulmak için benzer parmak izlerini bulmak için yapay zekadan (AI) yararlanmanın da mümkün olduğunu ekliyor.

Microsoft: Gelecek Düzeltme Yok

Ocak 2022’de Sintonen araştırma bulgularını Microsoft ile paylaştı. Microsoft, sorunu kabul etti ve Sintonen’i güvenlik açığı ödül programının bir parçası olarak telafi etti, ancak düzeltmeye karar verdi.

Bilgi işlem devi, “Rapor, güvenlik hizmeti için çıtayı karşılamadığı gibi bir ihlal olarak da değerlendirilmedi” dedi. “Hiçbir kod değişikliği yapılmadı ve bu nedenle bu rapor için CVE yayınlanmadı.”

Otomatik bir IoT siber hijyen sağlayıcısı olan Viakoo’nun CEO’su Bud Broomhead, Microsoft’un düzeltmemeyi seçmesinin ya yakında piyasaya sürülecek yeni bir mesaj şifreleme yeteneği olduğu anlamına geldiğini ya da “düzeltmenin” yapılması gerektiğini düşündüğünü söylüyor. bu yeteneğin tamamen yeniden yazılması.

“Bu özelliğin kullanımı da olabilir [is] Microsoft bunu düzeltmeyi reddedecek kadar düşük veya yeterince sınırlı” diye ekliyor. “Microsoft bunu düzeltmeyi reddetse bile, kullanıcılara daha iyi bir çözüm sunulana kadar en azından Office 365’te mesaj şifreleme kullanımını kaldırmalı veya kısıtlamalıdır. “

Ve gerçekten de şirketler, OME özelliğini kullanmayarak sorunu azaltabilirler – ancak bu bile riski tamamen ortadan kaldırmaz.

Sintonen, “OME şifrelemesi kullanıyorlarsa ve bu sorunun bir sorun olduğu belirlenirse, sorunlu hizmeti – OME – kullanmayı bırakmaktan ve onu başka bir güvenli çözümle değiştirmekten başka bir çareleri yoktur” diyor.

Ancak bu, büyük miktarlarda zayıf şifrelenmiş e-posta iletilerinin İnternet’in çeşitli yerlerinde kalabileceği ve bunlara erişim sağlayan aktörler tarafından analiz edilebileceği gerçeğini düzeltmez.

Gönderenler, Alıcılar Risk Altında mı?

Broomhead, uzun yıllardır, daha önce sızdırılmış olan şifrelenmiş verilerin bir gün şifresinin çözülebileceği ve istismar edilebileceği korkusunun olduğunu belirtiyor.

“Çok miktarda şifrelenmiş Microsoft Office 365 e-posta iletisi toplayan tehdit aktörleri için o gün bugün olabilir” diyor ve bunun açıkça “önemli bir hata” olduğunu düşündüğünü ekliyor.

Broomhead, “Hem gönderenler hem de alıcılar risk altındadır – özellikle kuruluş dışındaki kişilerle, şifreleme kullanma arzusu ticari veya diğer kurumsal sırları korumak olabilir” diyor.

Bununla birlikte, bu güvenlik açığını kullanmak için çok sayıda şifrelenmiş e-postaya sahip olma ihtiyacı, mağdurolojiyi daraltır – tanım gereği, çok sayıda e-posta mesajını şifreleme ihtiyacı hisseden daha büyük kuruluşlar olacaktır. Vulcan Cyber’de kıdemli teknik mühendis olan Mike Parkin, son derece hassas bilgilerin genellikle ek veri koruma katmanlarına sahip olduğuna dikkat çekiyor.

Parkin, “Gerçekten güvenli e-postaya ihtiyaç duyanların kullanabilecekleri başka seçenekler de var” diyor. “Örneğin, GPG şifrelemesi kullanmak ve şifreli mesajı ek olarak göndermek.”

Sonuç olarak, Microsoft 365 aracılığıyla son derece hassas ve zamana duyarlı bilgiler gönderme alışkanlığı olmadıkça, çoğu iş kullanıcısının buradaki veri sızıntısı düzeyinden etkilenmeyeceğini söylüyor.

“Beklenen tehditlerin çoğunu uzak tutmak yeterlidir, ancak iyi kaynaklara sahip bir devlet veya devlet destekli tehdit aktörüne karşı yeterli olmaz” diyor. “Yüksek değerli iletişimler, son derece güvenli kriptografik algoritmalar ve protokoller gerektirir. Pratikte, şifreleme[s] Office 365’te sunulanlar çoğu kullanıcı için yeterlidir.”

Diğer taraftan Parkin, insanların bilgilerini güvende tutmak için temel şifrelemeye güvenebileceğini ve potansiyel bir tehdit aktörüne bu güvenli iletişim hakkında fikir veren her şeyin sorunlu olduğunu belirtiyor.

“İdeal olarak, şifreli trafik, mesajın içeriği hakkında, onu noktadan noktaya almak için gereken gönderici ve alıcı bilgilerinin ötesinde hiçbir şey göstermemelidir” diyor.