Snort izinsiz giriş algılama ve önleme sisteminde, bir hizmet reddi (DoS) durumunu tetikleyebilecek ve kötü niyetli trafiğe karşı güçsüz hale getirebilecek, şimdi yamalı bir güvenlik açığı hakkında ayrıntılar ortaya çıktı.

olarak izlendi CVE-2022-20685, güvenlik açığı önem derecesine göre 7.5 olarak derecelendirilmiştir ve Snort algılama motorunun Modbus ön işlemcisinde bulunur. 2.9.19’dan önceki tüm açık kaynaklı Snort proje sürümlerini ve ayrıca 3.1.11.0 sürümünü etkiler.

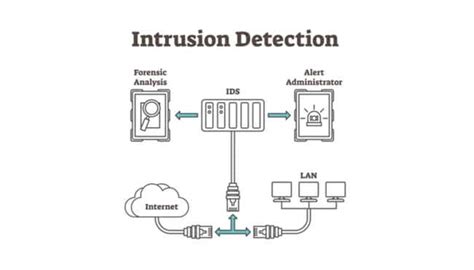

Cisco tarafından bakımı yapılır, horlamak önceden tanımlanmış kurallara dayalı olarak potansiyel kötü amaçlı aktivite belirtilerini tespit etmek için gerçek zamanlı ağ trafiği analizi sunan açık kaynaklı bir saldırı tespit sistemi (IDS) ve izinsiz giriş önleme sistemidir (IPS).

Güvenlik açığı, CVE-2022-20685, Snort Modbus OT ön işlemcisinin sonsuz bir sayıya girmesine neden olabilen bir tamsayı taşması sorunudur. döngü sırasında,” Claroty’de güvenlik araştırmacısı olan Uri Katz, dedim Geçen hafta yayınlanan bir raporda. “Başarılı bir açık, Snort’un yeni paketleri işlemesini ve uyarı oluşturmasını engeller.”

Spesifik olarak, eksiklik Snort’un nasıl işlediğiyle ilgilidir. Modbus paketler — endüstriyel veri iletişim protokolü denetleyici kontrol ve veri toplama (SCADA) ağlarında kullanılır – bir saldırganın etkilenen bir cihaza özel hazırlanmış bir paket gönderebileceği bir senaryoya yol açar.

Cisco, “Başarılı bir açıklardan yararlanma, saldırganın Snort işleminin askıda kalmasına ve trafik denetiminin durmasına neden olmasına izin verebilir.” not alınmış kusuru ele alan bu Ocak ayının başlarında yayınlanan bir danışma belgesinde.

Başka bir deyişle, sorunun istismar edilmesi, kimliği doğrulanmamış, uzaktaki bir saldırganın etkilenen cihazlarda bir hizmet reddi (DoS) durumu oluşturmasına izin vererek Snort’un saldırıları algılama yeteneğini etkili bir şekilde engelleyebilir ve ağ üzerinde kötü amaçlı paketler çalıştırmayı mümkün kılabilir.

Katz, “Snort gibi ağ analizi araçlarındaki güvenlik açıklarından başarıyla yararlanılması, kurumsal ve OT ağları üzerinde yıkıcı etkilere sahip olabilir.” Dedi.

“Ağ analizi araçları, özellikle OT ağları, Snort ve diğer benzer araçlara aşina olan BT ağ analistleri tarafından giderek daha fazla merkezi olarak yönetildiğinden, daha fazla analiz ve ilgiyi hak eden, yeterince araştırılmamış bir alandır.”