02 Mayıs 2023Ravie LakshmananAğ Güvenliği / Güvenlik Açığı

Siber güvenlik araştırmacıları, Sınır Ağ Geçidi Protokolü’nün (BGP) bir yazılım uygulamasında, savunmasız BGP eşleri üzerinde bir hizmet reddi (DoS) durumu elde etmek için silah haline getirilebilecek zayıflıkları ortaya çıkardılar.

Üç güvenlik açığı, 8.4 sürümünde bulunur. FRYönlendirme, Linux ve Unix platformları için popüler bir açık kaynaklı internet yönlendirme protokolü paketi. Şu anda gibi birkaç satıcı tarafından kullanılıyor NVIDIA kümülüs, DENTVe SONiCtedarik zinciri riskleri oluşturuyor.

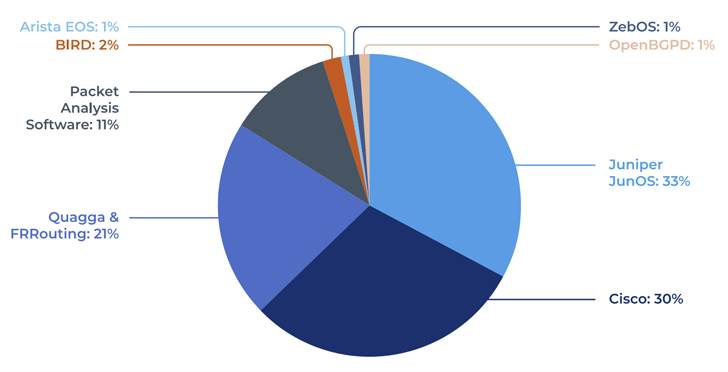

Keşif, Forescout Vedere Labs tarafından yürütülen yedi farklı BGP uygulamasının analizinin sonucudur: FRRouting, BIRD, OpenBGPd, Mikrotik RouterOS, Juniper JunOS, Cisco IOS ve Arista EOS.

BGP bir ağ geçidi protokolü otonom sistemler arasında yönlendirme ve erişilebilirlik bilgilerini değiş tokuş etmek için tasarlanmıştır. İnternet trafiğini iletmek için en verimli rotaları bulmak için kullanılır.

Üç kusurun listesi aşağıdaki gibidir –

- CVE-2022-40302 (CVSS puanı: 6.5) – Hatalı biçimlendirilmiş bir dosya işlenirken sınır dışı okuma BGP AÇIK mesajı Genişletilmiş İsteğe Bağlı Parametre Uzunluğu seçeneği ile.

- CVE-2022-40318 (CVSS puanı: 6.5) – Genişletilmiş İsteğe Bağlı Parametre Uzunluğu seçeneğiyle hatalı biçimlendirilmiş bir BGP OPEN mesajı işlenirken sınır dışı okuma.

- CVE-2022-43681 (CVSS puanı: 6.5) – Seçenek uzunluğu sekizlisiyle aniden sona eren hatalı biçimlendirilmiş bir BGP OPEN mesajı işlenirken sınır dışı okuma.

Şirketten yapılan açıklamada, “Sorunlar, saldırganlar tarafından savunmasız BGP eşleri üzerinde bir DoS durumu elde etmek için kullanılabilir, böylece tüm BGP oturumları ve yönlendirme tabloları düşer ve eş yanıt vermeyebilir” dedi. rapor The Hacker News ile paylaştı.

“DoS durumu, hatalı biçimlendirilmiş paketlerin tekrar tekrar gönderilmesiyle süresiz olarak uzatılabilir. Ana temel neden, AÇIK mesajlarının ayrıştırılmasının farklı aşamalarıyla ilgili çeşitli işlevlere kopyalanan aynı savunmasız kod modelidir.”

Bir tehdit aktörü, güvenilir bir BGP eşinin geçerli bir IP adresini taklit edebilir veya meşru bir eşin güvenliğini aşmak için diğer kusurlardan ve yanlış yapılandırmalardan yararlanabilir ve ardından özel hazırlanmış, istenmeyen bir BGP AÇIK mesajı yayınlayabilir.

Bu, “FRRouting’in kaynak yönlendiricinin BGP Tanımlayıcısını ve ASN alanlarını doğrulama şansı bulamadan önce OPEN mesajlarını işlemeye başlaması (örneğin, isteğe bağlı parametrelerin kapsülden çıkarılması)” gerçeğinden yararlanılarak elde edilir.

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Forescout ayrıca açık kaynak kodlu bir aracı kullanıma sunmuştur. bgp_boofuzzer kuruluşların dahili olarak kullanılan BGP paketlerinin güvenliğini test etmelerine ve BGP uygulamalarında yeni kusurlar bulmalarına olanak tanır.

Forescout, “Modern BGP uygulamalarının hala saldırganlar tarafından kötüye kullanılabilecek düşük asılı meyveleri var” dedi. “Savunmasız BGP uygulamalarının riskini azaltmak için, […] en iyi öneri, ağ altyapısı cihazlarına mümkün olduğunca sık yama uygulamaktır.”

Bulgular, ESET’in ikinci el olduğunu bulmasından haftalar sonra gelir. yönlendiriciler daha önce kurumsal kimlik bilgileri, VPN ayrıntıları, kriptografik anahtarlar ve diğer hayati müşteri bilgileri dahil olmak üzere hassas verileri barındıran iş ağı ortamlarında kullanılıyordu.

Slovak siber güvenlik firması “Yanlış ellerde, müşteri verileri, yönlendiriciden yönlendiriciye kimlik doğrulama anahtarları, uygulama listeleri ve çok daha fazlası dahil olmak üzere cihazlardan toplanan veriler bir siber saldırı başlatmak için yeterlidir.” söz konusu.

Popular Articles

- 14 Jul Abrakadabra! Kaş Yapayım Derken Göz Çıkaran Başarısız Sihirbaz

- 17 Jul Sporun Manşetleri | 18 Haziran 2014

- 17 Aug Konut Fiyat Endeksi nisan ayında arttı

- 23 Jul Formula 1de 2023 Takvimi Belli Oldu! F1 2023te İstanbul Var mı?

- 02 Aug Kadıköyde inşaatta iskele çöktü: 3 yaralı - Yaşam Haberleri

Latest Articles

- 02 Aug Keenetic, WPA3 Güvenlik Protokolünü tüm ürünlerinde sunmaya başladı

- 17 Aug ChatGPT’den daha güçlü: Microsoft, yeni Bing’i ve yeni Edge’i tanıttı

- 14 Jul 15,6 İnç Ekranlı, 17,5 Saate Kadar Pil Ömrüne Sahip Tecno Megabook T1 Piyasaya Sürüldü: Tüm Detaylar

- 10 Jul Big Brother İş Başında: ABD Hükümeti, Suçluları Tespit Etmek İçin Googledan Arama İzni Çıkartmış

- 19 Jul Koenigsegg: Tesla Roadster, Bizi Motorumuzu Geliştirmeye Mecbur Bıraktı

Other Articles

- Oscar 2022: Hindistan’da Tarih, Saat ve Nasıl İzlenir?

- Jack Ryan, Marvel Hayranlarına MCU Phase 5’in Küçültmesinden Sonra Michael Peña’nın Harika Bir Oyuncu Olduğunu Hatırlatıyor

- Manchester Arenada patlama sonrası ilk görüntüler

- WhatsApp’ta torun numarası: Polis kötü bir dolandırıcılığa karşı uyardı

- WhatsApp Yeni Özellik: Arama Bağlantısı Nasıl Oluşturulur?