16 Ocak 2023Ravie LakshmananTehdit Manzarası / Kötü Amaçlı Yazılım

Tanımlanamayan tehdit aktörleri, özelliklerini ABD Merkezi İstihbarat Teşkilatı’ndan (CIA) ödünç alan yeni bir arka kapı konuşlandırdı. kovan çoklu platform kötü amaçlı yazılım paketiKaynak kodu Kasım 2017’de WikiLeaks tarafından yayınlandı.

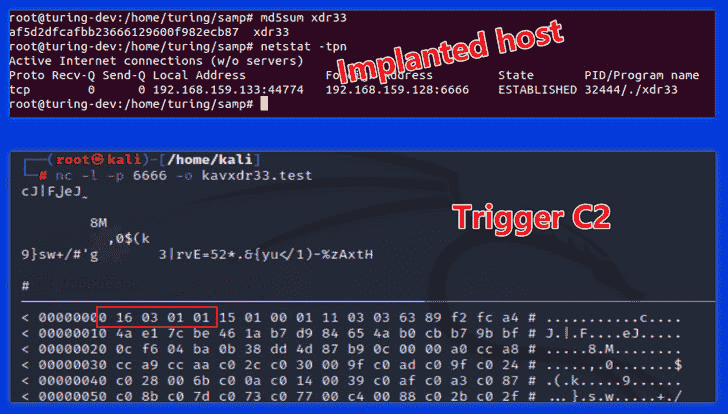

“CIA Hive saldırı kitinin bir türünü ilk kez vahşi doğada yakaladık ve adını biz koyduk. xdr33 yerleşik Bot tarafı sertifikasına dayalı CN=xdr33,” Qihoo Netlab 360’tan Alex Turing ve Hui Wang dedim geçen hafta yayınlanan teknik bir yazıda.

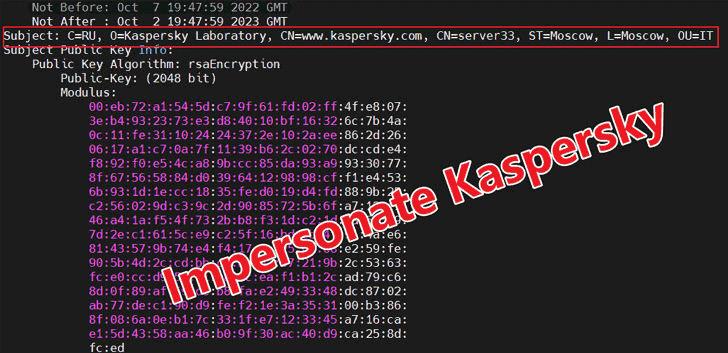

xdr33’ün, F5 cihazındaki bir güvenlik açığından yararlanarak ve sahte Kaspersky sertifikalarıyla SSL kullanarak bir komut ve kontrol (C2) sunucusuyla iletişim kurarak yayıldığı söyleniyor.

Çinli siber güvenlik firmasına göre arka kapının amacı, hassas bilgileri toplamak ve sonraki izinsiz girişler için bir fırlatma rampası görevi görmek. Diğer uygulama değişikliklerinin yanı sıra yeni C2 yönergeleri ve işlevleri ekleyerek Hive’ı geliştirir.

bu ELF sample ayrıca, sistem meta verilerini uzak sunucuya periyodik olarak sızdırarak ve C2 tarafından verilen komutları yürüterek bir İşaretçi olarak çalışır.

Bu, güvenliği ihlal edilmiş ana bilgisayardan kendi izlerini güncellemeye ve silmeye ek olarak rastgele dosyaları indirme ve karşıya yükleme, cmd kullanarak komutları çalıştırma ve kabuğu başlatma becerisini içerir.

Kötü amaçlı yazılım ayrıca, IP paketinin yükünde belirtilen C2 sunucusunu çıkarmak, bağlantı kurmak ve C2 tarafından verilen komutların yürütülmesini beklemek amacıyla belirli bir “tetikleyici” paket için ağ trafiğini gizlice dinlemek üzere tasarlanmış bir Tetikleme modülü içerir.

“İletişim detaylarında Trigger C2’nin Beacon C2’den farklı olduğunu belirtmekte fayda var; SSL tüneli kurduktan sonra, [the] bot ve Trigger C2 bir Diffie-Helllman anahtar değişimi araştırmacılar, ikinci bir şifreleme katmanı oluşturmak için AES algoritmasında kullanılan paylaşılan bir anahtar oluşturmak için” dedi.

Popular Articles

- 20 Jul Apple TV’de Büyük Sorun!

- 25 Jun Mısırdan BMdeki oylamada İsraile destek

- 21 Jun Chihuahua Pearl, dünyanın en kısa köpeği oldu

- 20 Jul Xiaomi Mi 6 seramik versiyonu satışta! - Teknoloji Haberleri

- 01 Jul Peşmerge yola çıktı iddiası - Dünya Haberleri

Latest Articles

- 17 Jul Philips, 4K OLED, 138 Hz Oyun için 42 inç Evnia Monitörü Piyasaya Sürüyor

- 03 Jul Bu Robot, Örümcek Adamın Ağ Kullandığı Gibi Mezura Kullanıyor

- 18 Jul Skypea Güncelleme Geldi: İşte Tüm Yenilikler

- 05 Jul Cyberpunk 2077: Xbox ve PlayStation Kullanıcıları İçin Ücretsiz Olacak

- 23 Jun Star Wars Outlaws Ön Siparişleri Yakında GameStop’ta Başlıyor