24 Kasım 2023Haber odasıBulut güvenliği / Veri Koruma

Siber güvenlik araştırmacıları, kuruluşları tedarik zinciri saldırıları riskine sokabilecek Kubernetes yapılandırma sırlarının kamuya açık olduğu konusunda uyarıda bulunuyor.

Aqua güvenlik araştırmacıları Yakir Kadkoda ve Assaf Morag, “Bu kodlanmış Kubernetes yapılandırma sırları halka açık depolara yüklendi.” söz konusu Bu hafta başında yayınlanan yeni bir araştırmada.

Etkilenenlerden bazıları arasında, .dockerconfigjson ve .dockercfg içeren tüm girişleri almak için GitHub API’sinden yararlanan bulut güvenlik firmasına göre, en iyi iki blockchain şirketi ve çeşitli diğer servet 500 şirketleri yer alıyor. kimlik bilgilerini depola bir kapsayıcı görüntü kaydına erişmek için.

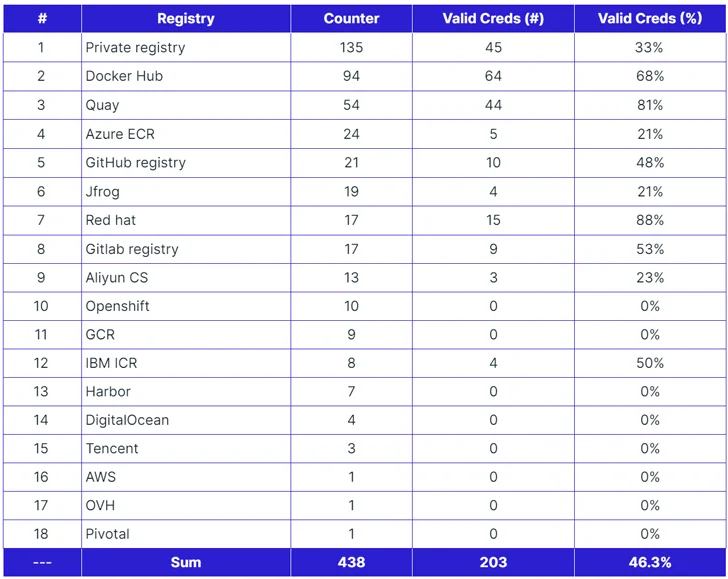

Kayıtlar için potansiyel olarak geçerli kimlik bilgilerine sahip olan 438 kayıttan 203’ü (yaklaşık %46’sı), ilgili kayıtlara erişim sağlayan geçerli kimlik bilgileri içeriyordu. Bilgisayar tarafından oluşturulan 345 şifrenin aksine, doksan üç şifre bireyler tarafından manuel olarak belirlendi.

Araştırmacılar, “Çoğu durumda, bu kimlik bilgileri ayrıcalıkların hem çekilmesine hem de itilmesine izin verdi” dedi. “Ayrıca, bu kayıtların çoğunda özel konteyner görsellerini sıklıkla keşfettik.”

Ayrıca 93 şifrenin neredeyse %50’sinin zayıf olduğu değerlendirildi. Bu, diğerlerinin yanı sıra şifre, test123456, windows12, ChangeMe ve dockerhub’dan oluşuyordu.

Araştırmacılar, “Bu, bu tür savunmasız şifrelerin kullanımını önlemek için katı şifre oluşturma kurallarını uygulayan kurumsal şifre politikalarına olan kritik ihtiyacın altını çiziyor” diye ekledi.

Aqua ayrıca kuruluşların GitHub’daki halka açık depolarda bulunan dosyalardan sırları kaldırmada başarısız olduğu ve bunun da yanlışlıkla açığa çıkmasına neden olduğu örnekler bulduğunu söyledi.

Ancak olumlu bir gelişme olarak, AWS ve Google Container Registry (GCR) ile ilişkili tüm kimlik bilgilerinin geçici olduğu ve süresinin dolduğu, bu nedenle erişimin imkansız hale geldiği belirlendi. Benzer şekilde GitHub Container Registry, yetkisiz erişime karşı ek bir katman olarak iki faktörlü kimlik doğrulamayı (2FA) zorunlu kıldı.

Araştırmacılar, “Bazı durumlarda anahtarlar şifrelenmişti ve dolayısıyla anahtarla hiçbir ilgisi yoktu” dedi. “Bazı durumlarda, anahtar geçerli olsa da, genellikle yalnızca belirli bir yapıyı veya görüntüyü çekmek veya indirmek için minimum ayrıcalıklara sahipti.”

Red Hat’in haberine göre Kubernetes Güvenlik Durumu Raporu Bu yılın başında yayımlanan raporda, güvenlik açıkları ve yanlış yapılandırmalar, konteyner ortamlarında en önemli güvenlik sorunları olarak ortaya çıktı; toplam 600 katılımcının %37’si, bir konteyner ve Kubernetes güvenlik olayının bir sonucu olarak gelir/müşteri kaybını tanımladı.

Popular Articles

- 27 Jul Cebimizdeki Parayı Ayasofya Kapısı Gibi Yiyip Bitiren Son Birkaç Günün Fahiş Zamlarını İnceledik

- 28 Jul 25 Temmuz Yay Burcu Günlük Burç Yorumu

- 21 Jul İş birliği imkanları Montrealde görüşüldü

- 16 Aug Güvenlik Görevlisiydi, Şimdi Şampiyonlar Yetiştiriyor

- 12 Aug Yeni AKM çok daha iyi olacak

Latest Articles

- 03 Aug Samsung Galaxy S21’in Kalemi, “Note Serisinin Sonu mu Geliyor?” Dedirtti

- 10 Aug Bir YouTuber, Bilgisayarı İçin Körüklü Bir Soğutma Sistemi Tasarladı (Video)

- 18 Jul Wikipedianın Deep Web Versiyonu Yapıldı!

- 06 Aug İş arayanlar ve işe alım yöneticileri yapay zekaya güveniyor; bunun gerçeği ve adaleti ne pahasına olursa olsun? – Bilgisayar Dünyası

- 10 Jul Acer Chromebook Plus Enterprise Bulut ile Verimliliği Garanti Altına Alacaksınız

Other Articles

- İSTANBUL - LÜKS ARAÇ İLE MOTOSİKLETİN YARIŞI FACİA İLE BİTİYORDU - Son Dakika Haberler

- Microsoft, Microsoft Teams için oyunlar üzerinde çalışıyor

- Çocuklar Duymasının çaycı Hüseyini geri döndü

- Erkan Oğur ve İsmail Hakkı Demircioğlu 13 Eylülde Harbiye Açık Havada

- Yunanistandaki Iraklılar ülkelerine dönüyor