18 Ocak 2024Haber odasıÜrün Yazılımı Güvenliği / Güvenlik Açığı

Birleşik Genişletilebilir Ürün Yazılımı Arayüzünün açık kaynaklı bir referans uygulamasının TCP/IP ağ protokol yığınında birden fazla güvenlik açığı ortaya çıktı (UEFI) modern bilgisayarlarda yaygın olarak kullanılan spesifikasyon.

Toplu olarak dublajlı PixieFail Quarkslab tarafından dokuz konu TianoCore EFI Geliştirme Kiti II’de (EDK II) bulunur ve uzaktan kod yürütme, hizmet reddi (DoS), DNS önbellek zehirlenmesi ve hassas bilgilerin sızması için kullanılabilir.

UEFI ürün yazılımı – şunlardan sorumludur: işletim sistemini önyükleme – AMI, Intel, Insyde ve Phoenix Technologies’den gelenler eksikliklerden etkileniyor.

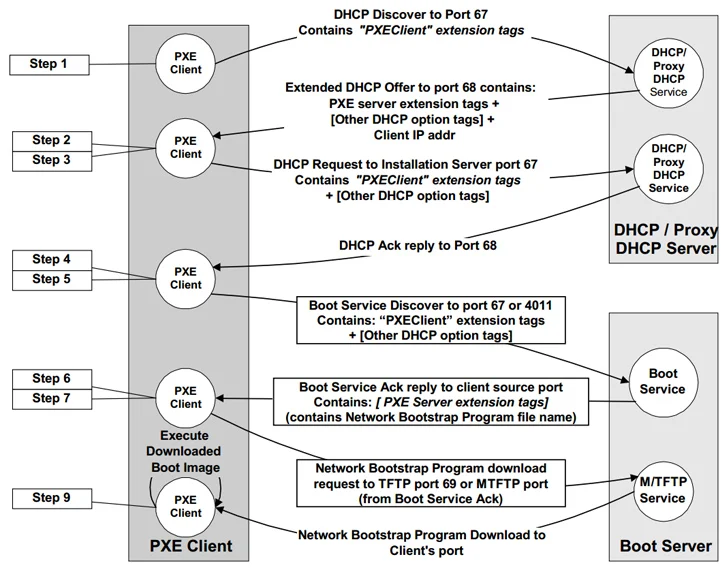

EDK II, kendi TCP/IP yığınını içerir. AğPkg İlk Önyükleme Öncesi Yürütme Ortamı sırasında kullanılabilen ağ işlevlerini etkinleştirmek için (PXE“pixie” olarak telaffuz edilir) aşaması, çalışan bir işletim sisteminin yokluğunda yönetim görevlerine olanak tanır.

Başka bir deyişle istemci-sunucu arayüzüdür. bir cihazı önyükleme ağ arayüz kartından (NIC) alınır ve henüz bir işletim sistemi yüklenmemiş ağ bağlantılı bilgisayarların bir yönetici tarafından uzaktan yapılandırılmasına ve başlatılmasına olanak tanır.

PXE kodu, anakarttaki UEFI ürün yazılımının bir parçası olarak veya NIC ürün yazılımı salt okunur belleğinde (ROM) bulunur.

Quarkslab tarafından belirlenen sorunlar EDKII’nin NetworkPkg’si taşma hatalarını, sınır dışı okumaları, sonsuz döngüleri ve DNS ve DHCP zehirlenmesi saldırılarına, bilgi sızıntısına, hizmet reddine ve veri ekleme saldırılarına neden olan zayıf sözde rastgele sayı üretecinin (PRNG) kullanımını kapsar. IPv4 ve IPv6 katmanı.

Kusurların listesi aşağıdaki gibidir:

- CVE-2023-45229 (CVSS puanı: 6,5) – Bir DHCPv6 Reklam mesajındaki IA_NA/IA_TA seçenekleri işlenirken tam sayı taşması

- CVE-2023-45230 (CVSS puanı: 8,3) – Uzun Sunucu Kimliği seçeneği aracılığıyla DHCPv6 istemcisinde arabellek taşması

- CVE-2023-45231 (CVSS puanı: 6,5) – Kesilmiş seçeneklere sahip bir ND Yönlendirme mesajı işlenirken sınırların dışında okuma

- CVE-2023-45232 (CVSS puanı: 7,5) – Hedef Seçenekleri başlığındaki bilinmeyen seçenekleri ayrıştırırken sonsuz döngü

- CVE-2023-45233 (CVSS puanı: 7,5) – Hedef Seçenekleri başlığındaki PadN seçeneğini ayrıştırırken sonsuz döngü

- CVE-2023-45234 (CVSS puanı: 8,3) – DHCPv6 Reklam mesajındaki DNS Sunucuları seçeneği işlenirken arabellek taşması

- CVE-2023-45235 (CVSS puanı: 8,3) – DHCPv6 proxy Reklam mesajından Sunucu Kimliği seçeneğini işlerken arabellek taşması

- CVE-2023-45236 (CVSS puanı: 5,8) – Tahmin Edilebilir TCP Başlangıç Sıra Numaraları

- CVE-2023-45237 (CVSS puanı: 5.3) – Zayıf bir sözde rastgele sayı üretecinin kullanılması

CERT Koordinasyon Merkezi (CERT/CC) “Bu güvenlik açıklarının etkisi ve kullanılabilirliği, belirli ürün yazılımı yapısına ve varsayılan PXE önyükleme yapılandırmasına bağlıdır.” söz konusu bir danışma belgesinde.

“Yerel ağdaki (ve belirli senaryolarda uzaktan) bir saldırgan, uzaktan kod yürütmek, DoS saldırıları başlatmak, DNS önbellek zehirlenmesi gerçekleştirmek veya hassas bilgileri çıkarmak için bu zayıflıklardan yararlanabilir.”

Popular Articles

- 26 Jul Gençler Artık Facebook Kullanmıyor

- 30 Jul Sorunların Ardı Arkası Kesilmiyor: iPhone 15 Serisi Bu Sefer de Bozuk Ses Problemleri Nedeniyle Eleştiriliyor

- 30 Jul Volkswagen, çip krizinin ortasında STMicro ile yeni yarı iletken geliştirecek

- 24 Jul Kılıçdaroğlundan darbeyi Atatürkçüler yaptı diyen Gülene: Densiz

- 23 Jul Rıza Çalımbay Emre Güralı istiyor

Latest Articles

- 19 Jul Teknoloji şirketleri üniversite mezunu olmayan kişileri de işe almaya odaklanıyor

- 09 Aug Gigabyte Aorus 49 İnç Yapay Zeka Özellikli QD-OLED Oyun Monitörü Hindistan’da Piyasaya Sürüldü: Fiyat, Özellikler

- 23 Jul Karamollaoğlu: Genel başkanlıktan ayrılacağım

- 08 Aug LastPass’ı unutun – Apple, diğer tüm oturum açma yöneticilerini gölgede bırakabilecek yeni bir Parolalar uygulaması yaptı

- 08 Aug Daha Az Seks Daha Kısa Ömürle Bağlantılı – En Azından Bazıları İçin

Other Articles

- Rahatlatıcı yasemin çayının sağlığa 10 faydası

- İstanbul ve Ankarada askeri birlikler taşındı

- Halk otobüsü şoförü direksiyon başında telefonuyla oynadı

- 14 Bin Siber Saldırı Kurbanının Kabusuna Son Verdi

- Girişim Ofislerinde bu hafta Reklamportun ofisini ziyaret ettik