Bir bulut olay müdahale şirketi olan Mitiga’nın yeni bulguları, Amazon İlişkisel Veritabanı Hizmeti’ndeki (Amazon RDS) yüzlerce veritabanının kişisel tanımlanabilir bilgileri (PII) ifşa ettiğini gösteriyor.

Araştırmacılar Ariel Szarf, Doron Karmi ve Lionel Saposnik, “Bu şekilde PII sızdırmak, siber ölüm zincirinin keşif aşamasında veya gasp yazılımı/fidye yazılımı kampanyaları sırasında tehdit aktörleri için potansiyel bir hazine sunuyor” dedi. bildiri The Hacker News ile paylaştı.

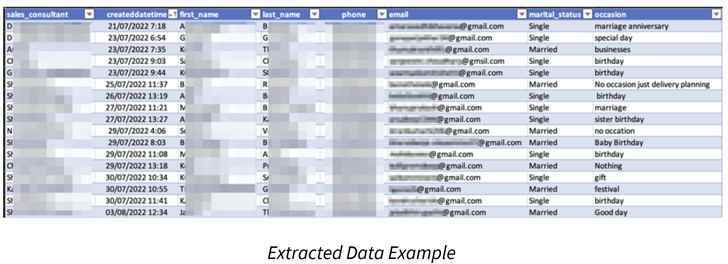

Buna adlar, e-posta adresleri, telefon numaraları, doğum tarihleri, medeni durum, araç kiralama bilgileri ve hatta şirket oturum açma bilgileri dahildir.

Amazon RDS bir internet servisi bu, Amazon Web Services (AWS) bulutunda ilişkisel veritabanları kurmayı mümkün kılar. MariaDB, MySQL, Oracle, PostgreSQL ve SQL Server gibi farklı veritabanı motorları için destek sunar.

Sızıntıların temel nedeni, genel adı verilen bir özellikten kaynaklanmaktadır. RDS anlık görüntüleribulutta çalışan tüm veritabanı ortamının bir yedeğini oluşturmaya izin verir ve tüm AWS hesapları tarafından erişilebilir.

Amazon, “Bir anlık görüntüyü herkese açık olarak paylaşırken, özel bilgilerinizin hiçbirinin genel anlık görüntüye dahil edilmediğinden emin olun.” uyarılar belgelerinde. “Bir anlık görüntü genel olarak paylaşıldığında, tüm AWS hesaplarına hem anlık görüntüyü kopyalama hem de ondan DB bulut sunucuları oluşturma izni verir.”

Araştırmayı 21 Eylül 2022’den 20 Ekim 2022’ye kadar yürüten İsrailli şirket, birkaç saatten haftalara kadar değişen sürelerde kamuya açık 810 anlık görüntü bulduğunu ve bunların kötü niyetli aktörler tarafından kötüye kullanılmaya hazır hale geldiğini söyledi. .

810 anlık görüntüden 250’den fazla yedek, 30 gün boyunca açıkta kaldı ve bu da büyük olasılıkla unutulduklarını gösteriyor.

Saldırganlar, açığa çıkan bilgilerin doğasına bağlı olarak verileri mali kazanç için çalabilir veya bir şirketin BT ortamını daha iyi kavramak için kullanabilir ve bu daha sonra gizli istihbarat toplama çabaları için bir basamak görevi görebilir.

Hassas verilerin olası sızıntısını veya kötüye kullanımını veya başka herhangi bir güvenlik tehdidini önlemek için RDS anlık görüntülerinin herkesin erişimine açık olmaması önemle tavsiye edilir. Ayrıca, mümkün olduğunda anlık görüntüleri şifrelemeniz önerilir.