Yeni bulgular, Sandworm olarak izlenen Rus ulus-devlet aktörüne bağlı bir tehdit kümesinin, telekom sağlayıcıları gibi davranarak emtia kötü amaçlı yazılımlarıyla Ukrayna’yı hedeflemeye devam ettiğini gösteriyor.

Recorded Future, UAC-0113’e ait, Datagroup ve EuroTransTelecom gibi operatörleri Colibri yükleyici ve Warzone RAT.

Saldırıların bir genişleme olduğu söyleniyor. aynı kampanya daha önce Ukrayna’daki telekomünikasyon sağlayıcılarına karşı adli yardım temalı yemler içeren kimlik avı e-postaları kullanarak DCRat (veya DarkCrystal RAT) dağıttı.

Sandworm, 2015 ve 2016’da Ukrayna elektrik şebekesini hedef alan saldırılar ve 2017’deki NotPetya saldırıları gibi saldırılar gerçekleştirmesiyle tanınan yıkıcı bir Rus tehdit grubudur. Rusya’nın GRU askeri istihbarat teşkilatının 74455 Birimi olduğu doğrulandı.

Voodoo Bear olarak da bilinen muhalif kolektif, Industroyer olarak bilinen bir kötü amaçlı yazılımın yeni bir çeşidi aracılığıyla bu Nisan ayının başlarında Ukrayna’da üçüncü kez yüksek voltajlı elektrik trafo merkezlerine, bilgisayarlara ve ağ ekipmanlarına zarar vermeye çalıştı.

Rusya’nın Ukrayna’yı işgali, grubun, Doğu Avrupa ülkesindeki medya varlıklarını ihlal etmek için Microsoft Windows Destek Tanılama Aracı’ndaki (MSDT) Follina güvenlik açığından (CVE-2022-30190) yararlanmak da dahil olmak üzere çok sayıda başka saldırıya da yol açtı.

Ayrıca, WatchGuard ve ASUS’un internet bağlantılı güvenlik duvarı cihazlarını ve yönlendiricilerini köleleştiren Cyclops Blink adlı yeni bir modüler botnet’in arkasındaki beyni olarak ortaya çıktı.

ABD hükümeti, ülkedeki kritik altyapıya karşı kötü niyetli siber faaliyetlere katıldıkları için APT grubuyla ilişkili altı bilgisayar korsanı hakkında bilgi için 10 milyon dolara kadar ödül açıkladı.

“DarkCrystal RAT’den Colibri Loader ve Warzone RAT’a geçiş, UAC-0113’ün genel kullanıma açık kötü amaçlı kötü amaçlı yazılım kullanımını genişlettiğini ancak devam ettiğini gösteriyor,” Recorded Future söz konusu.

Saldırılar, “Odesa Bölgesel Askeri İdaresi” ile ilgili olduğu iddia edilen bir web sayfasını barındıran dolandırıcılık alanlarını gerektirirken, kodlanmış bir ISO görüntü yükü, HTML kaçakçılığı olarak adlandırılan bir teknikle gizlice konuşlandırılır.

HTML kaçakçılığı, adından da anlaşılacağı gibi, kötü amaçlı yazılımları dağıtmak ve geleneksel güvenlik kontrollerini aşmak için meşru HTML ve JavaScript özelliklerinden yararlanan, kaçamak bir kötü amaçlı yazılım teslim tekniğidir.

Recorded Future ayrıca, APT29 tehdit aktörü tarafından Mayıs ve Haziran 2022 arasında Batılı diplomatik misyonları hedefleyen bir kampanyada kullanılan başka bir HTML damlalık eki ile benzerlik noktaları belirlediğini söyledi.

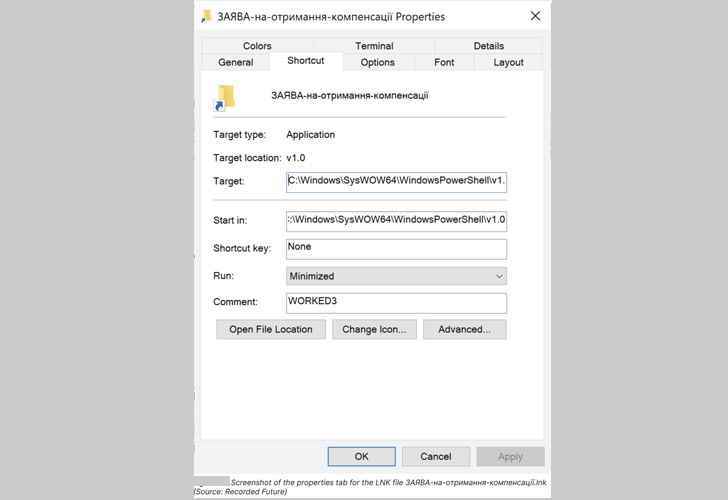

5 Ağustos 2022’de oluşturulan ISO dosyasının içine yerleştirilmiş üç dosya, kurbanı kandırarak enfeksiyon dizisini etkinleştirmesini sağlayan ve hem Colibri yükleyicinin hem de Warzone RAT’ın hedef makineye yerleştirilmesiyle sonuçlanan bir LNK dosyası da dahil olmak üzere üç dosyadır.

LNK dosyasının yürütülmesi, kötü niyetli işlemleri gizlemek amacıyla Ukrayna vatandaşlarının parasal tazminat ve yakıt indirimi talep etmeleri için bir uygulama olan zararsız bir sahte belgeyi de başlatıyor.

Popular Articles

- 26 Jul Californiada kuraklık nedeniyle duş süresinin 4 dakika olması istendi

- 08 Aug 6 Bin Ölü Kuş Sahile Vurdu

- 17 Aug Almanyadaki Vatandaşlara Müjde!

- 22 Jul Galatasaray’da kupa hazırlıkları tamamlandı - Son Dakika Haberler

- 01 Aug ABden Türkiyeye 3 milyar euroluk yardıma onay - Dünya Haberleri

Latest Articles

- 19 Jul Iğdırlı Öğrencilerin Geliştirdiği, TÜBİTAK Yarışmasında 3. Olan Enerji Dostu Tünel

- 03 Aug Yeşilay, Sigaranın Zararlarını Astronotlar ile Anlattı

- 18 Aug Dijital İpek Yolu İstanbuldan geçiyor

- 17 Aug Kusurlu Yapay Zeka Araçları Özel LLM’ler ve Chatbot’lar için Endişe Yaratıyor

- 15 Jul OPPO, Olası Sorunları 1 Saat İçinde Çözümlüyor

Other Articles

- Uyuzun Bittiğini Nasıl Anlarız: Belirtiler ve Tedavi

- 10 ilde FETÖye Kıskaç: 32 şüpheli yakalandı

- Almanya, Ezidi Soykırımını Neden Tanıdı?

- Sivassporda 3 isim kadroya alınmadı

- Kupada ikinci yarı final maçı bugün oynanacak: Karagümrük-Trabzonspor