Google Cloud, saniyede 46 milyon istek (RPS) ile rekor seviyeye ulaşan en büyük dağıtılmış hizmet reddi (DDoS) saldırısını engellediğini açıkladı.

1’in saldırısıer June, Google Cloud Armor DDoS koruma hizmetini kullanan bir Google Cloud müşterisini hedef aldı.

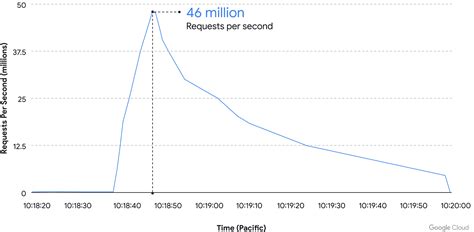

Saldırganlar, 69 dakika boyunca, 10.000 RPS’den başlayan ve dakikalar içinde 100.000 RPS’ye yükselen, 46 milyon RPS gibi etkileyici bir zirveye ulaşmadan önce, HTTPS istekleriyle müşterinin HTTP/S yük dengeleyicisini bombaladı.

132 ülkede dağıtılan 5.256 kaynak IP adresi

Google, OSI modelinin uygulama katmanına (en üst katman) atıfta bulunarak, şimdiye kadarki en büyük Katman 7 saldırısı olduğunu söylüyor.

Google’ın istemcisine yapılan saldırı, Haziran ayında bir Cloudflare istemcisine yapılan ve 26 milyon RPS’ye ulaşan HTTPS DDoS saldırısının neredeyse iki katı büyüklüğündeydi. Bu saldırı aynı zamanda 127 ülkeye yayılmış 5.067 cihazdan oluşan nispeten küçük bir botnet’e de dayanıyordu.

Google’ın istemcisine yönelik saldırı da HTTPS üzerinden gerçekleştirildi, ancak aktarım hızını artırmak için bir teknik olan “HTTP Pipelining” kullanıldı. Google’a göre, saldırı 132 ülkeye yayılmış 5.256 kaynak IP adresinden geldi.

“Saldırı, oluşturmak için ek bilgi işlem kaynakları gerektirecek şifreli istekleri (HTTPS) kullandı” dedi. beyan Google.

Trafiği incelemek ve saldırıyı etkili bir şekilde azaltmak için şifrelemeyi kırmak gerekliyken, HTTP Pipelining kullanımı Google’ın nispeten az TLS anlaşması yapmasını gerektiriyordu. »

suçlu Mēris

Google’a göre, saldırıyı oluşturmak için kullanılan güvenli olmayan hizmetlerin coğrafi dağılımı ve türleri, Mēris botnet ailesiyle eşleşiyor. Mēris, 2021’de ortaya çıkan ve çoğunlukla güvenliği ihlal edilmiş MikroTik yönlendiricilerden oluşan bir botnettir.

Qrator araştırmacıları, daha önce Mēris tarafından HTTP Pipelining kullanımını analiz etti, bu tekniğin hedeflenen bir sunucuya yığınlar halinde çöp HTTP istekleri göndermek ve onu bu istek yığınlarına yanıt vermeye zorlamaktan ibaret olduğunu açıkladı. Boru hattı işleme hızını artırır.

Cloudflare, 26 milyon RPS saldırısını, Mēris’in bir evrimi olarak gördüğü Mantis botnet adını verdiği şeye bağladı. Cloudflare’a göre Mantis, düşük bant genişliğine sahip IoT cihazları yerine bulut şirketleri tarafından barındırılan ele geçirilmiş sanal makineler ve sunucular tarafından destekleniyordu.

Google, Mēris ile ilgili bu botnet’in, saldırıların gerçek kaynağını gizlemek için güvenli olmayan proxy’leri kötüye kullandığını belirtti. Ayrıca kaynak IP’lerin yaklaşık %22’sinin veya 1.169’unun Tor çıkış düğümleriyle eşleştiğini, ancak bu düğümlerden gelen isteklerin hacminin saldırı trafiğinin yalnızca %3’ünü oluşturduğunu kaydetti.

“Tor’un saldırıya katılımının, savunmasız hizmetlerin doğası gereği, tepe noktasının %3’ünde (1,3 milyon RPS’nin üzerinde) bile tesadüfi olduğuna inansak da, analizimiz çıkış düğümlerinin Tor’un web’e önemli miktarda istenmeyen trafik gönderebileceğini gösteriyor. uygulamalar ve hizmetler. »

Kaynak : ZDNet.com