Değer zinciri veya üçüncü taraf saldırıları olarak da adlandırılan yazılım tedarik zinciri saldırıları, ortaya çıkan tehditlerdir. Bu tür saldırılar, genellikle sistemlerinize erişimi olan bir üçüncü taraf veya dış iş ortağına sızarak gerçekleştirilir. Tipik olarak, saldırganın amacı, meşru uygulamalara bulaşarak ve kötü amaçlı yazılım dağıtmak için onları ele geçirerek kaynak kodlarına erişmek, süreçler oluşturmak veya mekanizmaları güncellemektir. Ancak konu SAP sistemlerini hedeflemeye geldiğinde, bu tür saldırılar çalışanlar tarafından gerçekleştirilebilir ve dahili yazılım dağıtım süreçlerini de vurabilir.

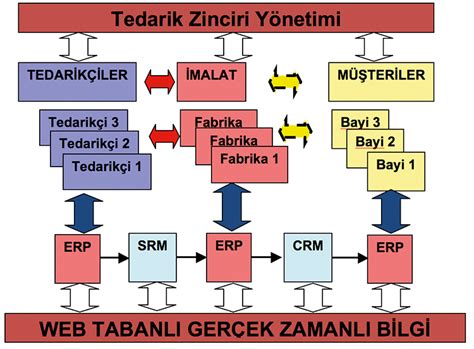

SAP’ye göre, şirketin müşterileri toplam küresel ticaretin (46 trilyon $) %87’sini oluşturuyor ve dünyadaki en büyük 100 şirketin 99’u SAP müşterisi. SAP yaygın olarak kullanılan kurumsal uygulama yazılımı olmasına rağmen, kullanıma hazır bir çözüm değildir ve genellikle bir şirketin iş birimleri, SAP standart ürün kapsamında olmayan işlevsellik geliştirmeleri talep eder. Bu geliştirmeleri uygulamak için kalifiye BT uzmanları, SAP sistem hattının çeşitli aşamalandırma seviyeleri aracılığıyla kodlama ve depo değişikliklerini dağıtmak için SAP aktarım isteklerini kullanır ve güvenlik açığının bulunduğu yer burasıdır.

SAP, kodlamayı içeren ve SAP müşterilerinin sistem ortamı aracılığıyla kaynak kodu dağıtımı için kapsayıcı görevi gören “Taşımalardan” yararlanır. SAP değişiklik yönetimi süreci, aktarım isteklerinin dışa aktarıldıktan sonra değiştirilemeyeceğini varsayar. SAP değişiklik yönetimi araçları ve bunların kalite güvence süreçleri, SAP geliştirme sisteminden dışa aktarıldıktan sonra bir taşıma talebinin içeriği olmak üzere kilit varsayımlarla tasarlanmıştır. Serbest bırakıldıktan sonra, taşıma talebi artık değiştirilemez – yoksa öyle mi?

Sorun

Standart SAP’nin, Yardım Hattı Araçları (RSWBOSOS programı) aracılığıyla erişilebilen RDDIT076 programıyla birlikte sunduğu gizli bir özellik vardır. Bu program, bir SAP taşıma talebinin başlık özniteliklerinin değiştirilmesine izin verir. İhracattan sonra ve üretim sistemine içe aktarmadan önce, tehdit aktörlerinin kötü niyetli nesneleri dahil etmek için bir zaman penceresi vardır. Yeterli yetkilere sahip bir haydut çalışan, yayın durumunu “Yayınlandı”dan “Değiştirilebilir” olarak değiştirme yeteneğine sahiptir. Taşıma talebi, değişiklik yönetimi sürecinde belirlenen tüm kalite kapılarını geçmiş olmasına rağmen değiştirilebilir.

Saldırgan (dahili haydut çalışan veya üçüncü taraf kodlayıcı) kapsayıcının serbest bırakma sürecini geri aldığında, içe aktarma sırasında bir programı yürütecek bir aktarıma bir nesne ekleyebilir. Bu nesne, kötü amaçlı bir programı veya bir komut dosyasını tetikleyen ve kötü amaçlı yazılımın SAP üretim sistemine aktarılmasını mümkün kılan ek bir yükü yürütmek için gereken yetkiyi elde etmek için dağıtım sürecinde kullanılabilir.

Özünde, birisi yazılım yapılandırmasını dağıtmak için kapsayıcı olan taşıma talebinin yayın durumunu veya sistemden sisteme müşteri kodlamasını geri alabildiğinde, taşımaya doğrulamaları atlayabilen bir yük eklemek mümkündür. kalite güvence süreci. Bununla birlikte, yapılandırma erişimine sahip çok sayıda geliştirici, danışman ve çalışan bulunduğunu, ancak bu güvenlik açığından yararlanan herkesin SAP taşıma isteklerinin başlık özniteliklerini değiştirmek için belirli bir güvenlik düzeyine sahip olması gerektiğini belirtmek önemlidir.

Bu, günümüzdeki bir SAP güvenlik açığının yalnızca bir örneğidir. Bu tür güvenlik riskleri, belirlenen yama uygulanana kadar yürürlükte kalacaktır. Yama uygulandıktan sonra bu sorunlar anında çözülür. Akılda tutulması gereken iyi bir kural, zincirdeki en zayıf sistemin genellikle geliştirme kutusunda olmasıdır. SAP yöneticilerinin yeni SAP tarafından yayınlanan güvenlik yamaları sistemlerinin mümkün olduğunca güvenli olmasını sağlamak için her ayın ikinci Salı günü.

Çözüm

SecurityBridge, dahili saldırganların SAP değişiklik yönetimi veya yazılım dağıtım sürecine sızmasına izin veren bu yöntemi belirledi. Küresel müşterilere bu sorunu geniş çapta bilinir hale getirmeden önce ele almaları için yeterli zaman vermek için doğrudan SAP ile çalıştık. Net sonuç, güvenlik açığını gideren SAP güvenlik danışma belgesi SNOTE 3097887 oldu (CVE-2021-38178). Bu, dosya sistemini manipülasyondan korur. Bununla birlikte, SAP müşterilerinin üretim içe aktarma işleminden önce taşıma günlüklerini kurcalamaya karşı kontrol etmeleri önerilir çünkü bunun içinde açıklanan saldırı yöntemi görünür hale gelir.

Çözüm

Bir aktarım talebinin yayın durumunu değiştirmek veya savunmasız/haydut kodu veya diğer kritik nesneleri dahil etmek gibi bir şey temel çizginin dışına çıktığında otomatik olarak tetiklenen bir uyarı oluşturacak doğal güvenlik kontrolleri olmalıdır. Kuruluşların, mevcut SAP yamalarını derhal uygulaması ve talep edilen değişiklikleri üretime aktarmadan önce taşıma taleplerinin manipülasyonlarını sürekli olarak kontrol etmesi gerekir. En önemlisi, tüm güvenlik ihtiyaçlarını karşılamak için SAP uygulaması içinde ek SAP güvenlik platformları gereklidir – çünkü çeşitli aşama düzeylerinde tek bir taşıma dizininin kullanıldığı tüm SAP ortamları savunmasızdır.