11 ülkeyi kapsayan uluslararası bir kolluk kuvveti operasyonu, FluBot adlı kötü şöhretli bir mobil kötü amaçlı yazılım tehdidinin ortadan kaldırılmasıyla sonuçlandı.

Europol, “Bu Android kötü amaçlı yazılımı SMS yoluyla saldırgan bir şekilde yayılıyor, şifreleri, çevrimiçi bankacılık ayrıntılarını ve diğer hassas bilgileri çalıyor, virüs bulaşmış akıllı telefonlardan dünyanın her yerindeki diğer hassas bilgileri çalıyor.” söz konusu Bir açıklamada.

“Karmaşık soruşturma” Avustralya, Belçika, Finlandiya, Macaristan, İrlanda, Romanya, İspanya, İsveç, İsviçre, Hollanda ve ABD’den yetkilileri içeriyordu.

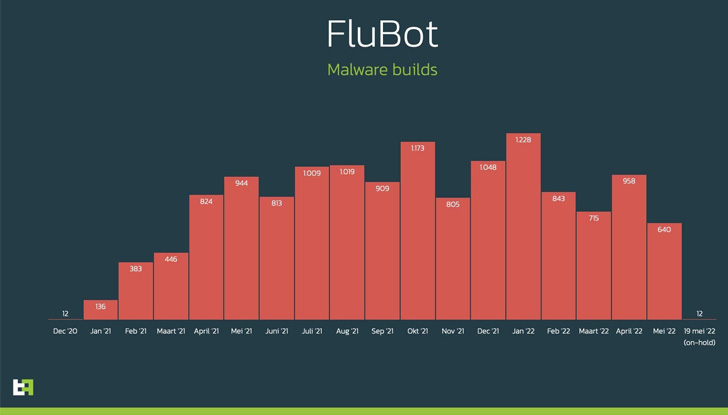

Cabassous olarak da adlandırılan FluBot, FedEx, DHL ve Correos gibi görünüşte zararsız paket takip uygulamalarının ardındaki sinsi niyetini maskeleyerek Aralık 2020’de vahşi doğada ortaya çıktı.

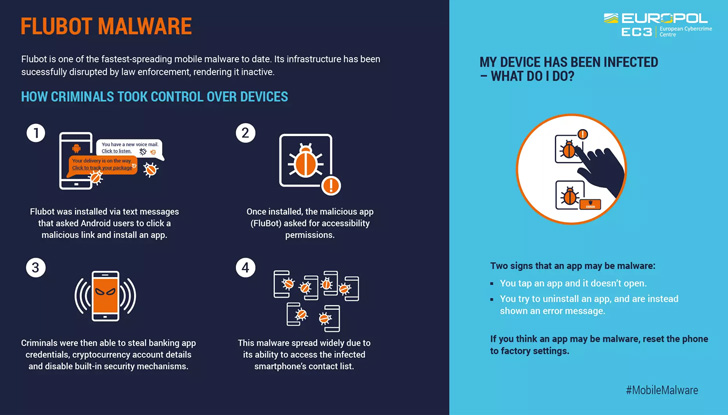

Öncelikle, şüpheli olmayan alıcıları kötü amaçlı yazılım yüklü uygulamaları indirmek için bir bağlantıya tıklamaları için kandıran smishing (diğer bir deyişle SMS tabanlı kimlik avı) mesajları yoluyla yayılır.

Uygulama başlatıldığında, banka hesabı kimlik bilgilerini ve kripto para birimi uygulamalarında saklanan diğer hassas bilgileri gizlice çekmek için Android’in Erişilebilirlik Hizmetine erişim talep etmeye devam edecek.

Daha da kötüsü, kötü amaçlı yazılım, FluBot kötü amaçlı yazılımına bağlantılar içeren mesajlar göndererek enfeksiyonu daha da yaymak için virüslü cihazda depolanan kişilere erişiminden yararlandı.

FluBot kampanyaları, öncelikle bir Android kötü amaçlı yazılım olmasına rağmen, aynı zamanda iOS kullanıcılarını hedeflemek için geliştirildi Son aylarda, virüslü bağlantılara erişmeye çalışan kullanıcılar kimlik avı sitelerine ve abonelik dolandırıcılığına yönlendirilir.

Ajans, “Bu FluBot altyapısı şu anda kolluk kuvvetlerinin kontrolü altında ve yıkıcı sarmalı durduruyor” diyerek, Hollanda Polisinin geçen ay el koymayı düzenlediğini de sözlerine ekledi.

ThreatFabric’in 2022’nin ilk yarısı için mobil tehdit ortamı raporuna göre FluBot, Hydra’nın ardından en aktif ikinci bankacılık truva atıydı ve Ocak ve Mayıs arasında gözlemlenen örneklerin %20,9’unu oluşturuyordu.

Kurucu ve CEO Han Şahin, The Hacker News’e verdiği demeçte, “ThreatFabric, davada kolluk kuvvetleriyle yakın bir şekilde çalıştı” dedi.

“FluBot tehdit aktörlerinin, arka uçlarının Genel DNS üzerinden HTTPS hizmetleri aracılığıyla DNS tüneli oluşturma. C2 barındırma ve cephe oluşturmadaki bu arka uç esnekliği, Hollandalı dijital suç birimi çok etkileyici.”

Hollandalı siber güvenlik şirketi ayrıca, FluBot operatörleri tarafından geliştirilen benzersiz kötü amaçlı yazılım örneklerinin 19 Mayıs’tan sonra durdurulduğunu ve yayından kaldırmayla aynı zamana denk geldiğini ve “kurtarma çabalarını” etkin bir şekilde yavaşlattığını kaydetti.

“Genel etki [of the dismantling] FluBot en güçlü Android bankacılık truva atı olmadığı için mobil tehdit ortamı sınırlıdır,” diye ekledi Şahin, “Exo, Anatsa, Gustuff, bunlar herhangi bir kullanıcı için gerçek bir sorun. FluBot’un arkasındaki güç her zaman [its] enfeksiyon numaraları.”

Popular Articles

- 20 Jul Dinlemelerle ilgili araştırma komisyonu kurulsun

- 10 Jul Kazakistanın başkentinde özel müze: Binden fazla özel eser var

- 22 Jul Galaxy Watch 5 (Pro): Bu 10 ipucu ile pil daha uzun süre dayanır

- 30 Jun Öksürüğü şıp diye kesen çorba tarifi! Tam bir vitamin deposu: Tadına bakan kaseyle içecek

- 16 Jul Credit Suissein yeni sahibinden sürpriz hamle: Eski CEO geri dönüyor

Latest Articles

- 22 Jun GTA 5 Bedava Olarak Epic Games Mağazasından İndirilebiliyor! İşte Detaylar…

- 07 Jul Microsoft, Xbox Game Bar’ı kullanmayı bırakabilmeniz için yeni bir Windows 11 ekran kaydediciyi test ediyor

- 28 Jun Nissan 2020 Frontierın Tasarımı Önceki Model ile Aynı Olacak

- 05 Jul Hata avcılarına 3 yılda 2 milyon dolar ödeyen Google, ödülleri artırdı

- 25 Jun Hasan Can Kayadan yeni Cem Yılmaz açıklaması

Other Articles

- RTÜK Üyelerine Şok; Usülsüz Ödemeler Geri İstendi

- Aydında belediyeyi aile şirketine çeviren CHPli başkan

- İstanbuldaki havalimanlarında yoğun çalışma

- F.Bahçe G.Sarayı son dakika golüyle yendi

- 21.600 mAh, IP68/IP69K, 10 inç 2K ekran, 50 MP. Doogee R20 tablet, sert Rus kışı için tanıtıldı – eksi 40 santigrat derecede çalışıyor