Açık kaynaklı RainLoop web tabanlı e-posta istemcisinde, kurbanların gelen kutularından e-postaları sifonlamak için silah olarak kullanılabilecek, yama uygulanmamış, yüksek önemde bir güvenlik açığı ortaya çıktı.

“Kod güvenlik açığı […] SonarSource güvenlik araştırmacısı Simon Scannell, RainLoop’u posta istemcisi olarak kullanan bir kurbana kötü amaçlı bir e-posta göndererek bir saldırgan tarafından kolayca kullanılabilir. dedim Bu hafta yayınlanan bir raporda.

“E-posta kurban tarafından görüntülendiğinde, saldırgan kurbanın oturumu üzerinde tam kontrol sahibi olur ve parolalar, belgeler ve parola sıfırlama bağlantıları gibi son derece hassas bilgiler içerenler de dahil olmak üzere e-postalarının herhangi birini çalabilir.”

CVE-2022-29360 olarak izlenen kusur, RainLoop’un en son sürümünü etkileyen depolanmış bir siteler arası komut dosyası çalıştırma (XSS) güvenlik açığıyla ilgilidir (v1.16.0) 7 Mayıs 2021’de yayınlandı.

Kalıcı XSS olarak da adlandırılan depolanmış XSS kusurları, bir veritabanında kalıcı olarak depolanan ve daha sonra diğer kullanıcılara sunulan kullanıcı girişi (örneğin, yorum alanı) aracılığıyla doğrudan hedef web uygulamasının sunucusuna kötü amaçlı bir komut dosyası enjekte edildiğinde ortaya çıkar.

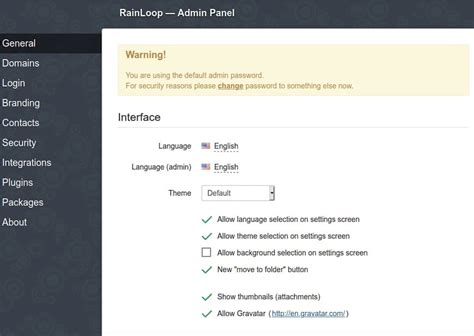

Varsayılan yapılandırmalar altında çalışan tüm RainLoop kurulumlarını etkileyen, kusurdan yararlanan saldırı zincirleri, potansiyel kurbanlara gönderilen ve görüntülendiğinde herhangi bir kullanıcı etkileşimi gerektirmeden tarayıcıda kötü amaçlı bir JavaScript yükü yürüten özel olarak hazırlanmış bir e-posta biçimini alabilir.

SonarSource, açıklama zaman çizelgesinde, 30 Kasım 2021’de RainLoop’un sahiplerine hatayı bildirdiğini ve yazılım üreticisinin dört aydan fazla bir süredir bir düzeltme yayınlayamadığını söyledi.

Bir sorun 6 Aralık 2021’de İsviçre kod kalitesi ve güvenlik şirketi tarafından GitHub’da yükseltilen, bugüne kadar açık kalıyor. Yorum için RainLoop’a ulaştık ve haber alırsak hikayeyi güncelleyeceğiz.

Yamaların yokluğunda SonarSource, kullanıcıların RainLoop çatalına geçmelerini tavsiye ediyor. SnappyMailaktif olarak korunur ve güvenlik sorunundan etkilenmez.