Video konferans hizmeti Zoom, hata tespit programları sırasında bulunan güvenlik açıklarına önem derecesi atamanın daha iyi bir yolunu aradığında şirketin güvenlik ekibi uygun bir yaklaşım bulamadı: Popüler Ortak Güvenlik Açığı Puanlama Sistemi (CVSS) çok özneldi ve Exploit Tahmin Puanlaması Sistem (EPSS) sömürü olasılığına fazla odaklanmıştı.

Şirket kendi şirketini kurmaya karar verdi. Güvenlik Açığı Etki Puanlama Sistemi veya VISS – ve kendi sitesindeki bir hesap makinesindeki sıralamalara ilişkin spesifikasyonu kamuya açıkladı. Güvenlik yöneticisi Roy Davis, puanlama sisteminin hem Zoom’un hem de herhangi bir güvenlik açığı araştırmacısının bir güvenlik açığının potansiyel risklerini ve dolayısıyla potansiyel ödülleri hesaplamasına yardımcı olduğunu, kritik ve yüksek önem derecesine sahip güvenlik açıklarına daha fazla odaklanılmasına ve orta ve düşük önem derecesine daha az odaklanılmasına yol açtığını söylüyor. Zoom’da.

“Bununla yapmaya çalıştığımız şey, öznelliği ortadan kaldırmak ve tüm seçeneklerimizi ikili hale getirmekti” diyor ve ekliyor: “Şu anda bu puanlamayı yalnızca ödülleri ölçmek için parasal ödülleri belirlemek için kullanıyoruz.” [for] güvenlik açığının ciddiyeti.”

Şirket hala CVSS’yi dahili olarak kullanacak ve tüm güvenlik açığı tavsiyeleri için CVSS puanlarını yayınlayacak olsa da, VISS, hata ödülleri için bir güvenlik açığının etkisini sıralamak için birçok tahminde bulunarak hem hata ödül programlarının hem de araştırmacıların hata ödüllerini hesaplamasına olanak tanır. Davis, olası ödüllerin şeffaf ve savunulabilir bir şekilde sağlanacağını savunuyor.

Ancak Zoom’un VISS’i kalabalık bir hata puanlama sistemleri arenasına katılıyor. CVSS, dördüncü versiyonunu yayınladı, şu anda kullanımda olan güvenlik açığının ciddiyetini sıralamak için en popüler sistemdir. Ve EPSS güvenlik açıklarını önümüzdeki 30 gün içinde istismar edilme olasılıklarına göre sıralar. Daha az bilinen sıralama sistemleri de vardır: Örneğin, Paydaşlara Özel Güvenlik Açığı Kategorizasyonu (SSVC)Carnegie Mellon Üniversitesi Yazılım Mühendisliği Enstitüsü (SEI) tarafından ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) ortaklığıyla oluşturulan .

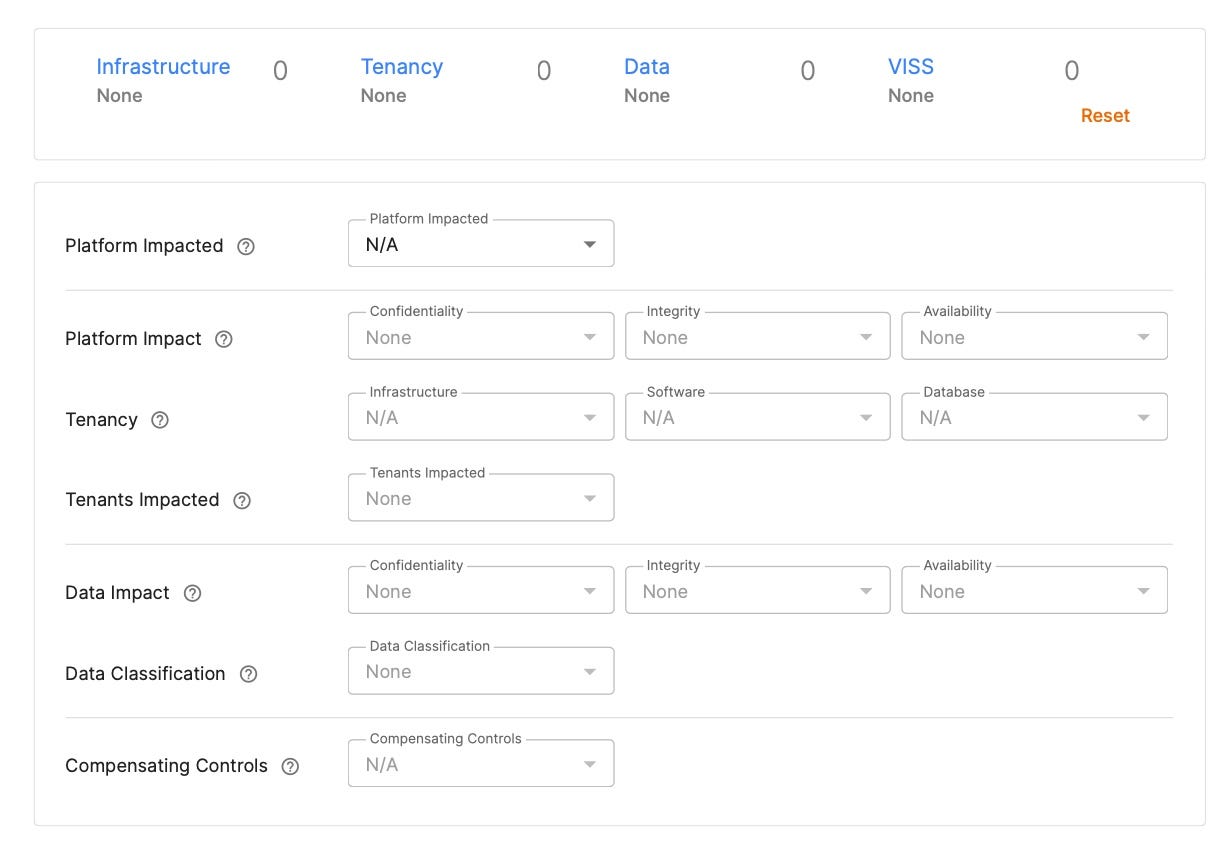

Zoom’un Güvenlik Açığı Etki Puanlama Sistemi hesaplayıcısı. Kaynak: Yakınlaştırma.

Zoom, güvenlik açığı ödül programı için hata ödüllerini hesaplamak üzere puanlama sistemini geliştirse de, çok daha geniş bir uygulamaya sahip olabilir. Omdia güvenlik operasyonları hizmetlerinin baş analisti Andrew Braunberg, şirketlerin rapor edilen güvenlik açıklarına nakit değer biçmelerine yardımcı olmak için tasarlanan bir sistemin, yama yapılacak güvenlik sorunlarının daha iyi değerlendirilmesine yardımcı olabileceğini söylüyor.

“Zoom, VISS’i yalnızca en önemli güvenlik açıklarını ortadan kaldırmak (örn. önceliklendirme) için değil, aynı zamanda dolar değerinin riski ortadan kaldırma değerine (yani risk ölçümüne) göre değerlendirilmesine yardımcı olmak için kullanıyor” diyor. “VISS’in diğer kuruluşlar tarafından benimsenip benimsenmediğini görmek ilginç olacak. İyi bir esneklik ve şeffaflık sunuyor gibi görünüyor.”

Güvenlik Araştırmacılarını Daha İyi Güvenlik Açıklarını Bulmaya Yönlendirmek

VISS, yazılım kusurlarını potansiyel etkilerinin 13 yönüne göre ölçer ve 0’dan 100’e kadar bir puan verir. HackerOne H1-4420 canlı hackleme etkinliğiZoom sponsorluğunda şirket, bildirilen güvenlik açıklarını etkiye göre derecelendirmek için VISS’i kullandı. Sonuç: Zoom’dan Davis, daha az düşük önem derecesine sahip güvenlik açıklarının (orta önem derecesine sahip olanların payının %57 oranında düştüğü) ve daha yüksek önem derecesine sahip güvenlik açıklarının, kritik sorunlarda %28 artış ve yüksek önem derecesine sahip hatalarda %12 artış olduğunu söylüyor.

“Daha önce teorik etkisi olan birçok rapor aldık ve bu hatalar için onlara para ödüyorduk” diyor. “Bir noktada, araştırmacı topluluğunuzu bir sonraki aşamaya taşımak için gerçek etkiyi gösteren bir gösteriye sahip olmanız gerekir ve biz bunu geçen yıl gerçekten başardık; araştırmacılarımızın gerçek projeyi detaylandırmak için fazladan zaman ayırdığını gördük. darbe.”

Hackleme etkinliği sırasında Zoom, araştırmacılar tarafından bulunan hataları derecelendirmek için VISS’i kullandı ve VISS’in işlevselliği hakkında geri bildirim topladı. HackerOne kurucu ortağı ve CTO’su Alex Rice, Zoom’un bilgisayar korsanlarını VISS’i geliştirmek için geri bildirim döngüsünün ayrılmaz bir parçası olarak ele alması nedeniyle derecelendirme sisteminin zaten değerli olduğunu kanıtladığını söylüyor.

“VISS’in bilgisayar korsanlarının bir güvenlik açığından elde edecekleri ödülleri daha iyi tahmin etmelerine yardımcı olabileceğini gördük” diyor. “Öngörülebilir ödül miktarları, güvenlik araştırmalarını en yüksek etki alanlarına göre hizalıyor ve bu herkes için bir kazanç.”

Ödemelere Odaklanmak Daha İyi Bir Hata Ödül Sistemi mi Yaratıyor?

Etkiye odaklanmanın VISS’i diğer puanlama sistemlerinden daha değerli kılıp kılmadığı tartışma konusudur. Tehdit istihbaratı firması Flashpoint’te güvenlik açığı tarihçisi olan Brian Martin, herhangi bir puanlama sisteminin başkalarının zaten yaptığını kopyalamaması gerektiğini ve VISS’in en azından kapsam açısından yeni bir zemin kaplamaya çalıştığını söylüyor.

“Başka bir puanlama sistemine ihtiyacımız var mı? Hayır, ama bir bakıma evet” diyor. “Bir yandan çok fazla SS’miz var. CVSS sürüm 2, sürüm 3, sürüm 4’ümüz var, EPSS’miz var, fidye yazılımı tahmin puanlama sistemimiz var – Bu yüzden şüpheliyim, ancak daha doğrudan ve daha anlaşılır olması durumunda Hata ödülleri gibi tek bir amaç için kullanılıyorsa, bunun faydalı olduğunu görebiliyorum.”

Ancak şirketler, VISS kullanarak güvenlik açıklarını önceliklendirmenin diğer sistemlere göre daha kolay olmasını beklememelidir. Yazılım güvenliği firması Veracode’un ürün yönetiminden sorumlu başkan yardımcısı Tim Jarrett, VISS’in hesaplanması daha basit olsa da, güvenlik açıklarına doğru risk düzeyini atamak için yine de bilgili yanıtlar gerektiğini söylüyor.

“Puanlama modelleri sihirli değnekler değil” diyor. “Aslında onları benimsemeniz, kullanmanız ve beslemeniz gerekiyor. Bence bunun yapamadığı şey, güvenlik açıklarına öncelik verme sorununu daha az emek yoğun hale getirmek.”

Zoom’dan Davis, Zoom’un hata ödül programları için VISS’i kullanmaya devam edeceğini ve dahili güvenlik ekibinin üçüncü taraf güvenlik açıklarını derecelendirmek için CVSS’yi kullanmaya devam edeceğini söylüyor.

“CVSS değerleri küresel bir kitle için mükemmel, özellikle de yeni 4.0 sürümü” diyor. “Öte yandan VISS, özellikle bir güvenlik açığının tek bir kuruluş üzerindeki etkisini ölçer.”