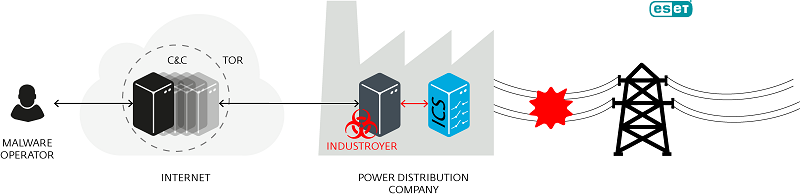

ESET araştımacıları, ‘Win32/Industroyer’ olarak etiketlenen Industroyer adlı bu zararlı yazılımın, büyük ihtimalle 2016 yılında Ukrayna enerji şebekesine yapılan ve başkent Kiev’in elektriksiz kalmasına neden olan saldırıdan sorumlu olduğunu aktardı.

Industroyer, endüstriyel kontrol sistemlerinin (ICS) çalışma süreçlerini, özellikle de elektrikli trafo merkezlerinde kullanılan kontrol sistemlerini kesintiye uğratmak üzere tasarlanmış görünüyor.

Industroyer’ın yazarları, protokoller hakkında geniş bilgiye sahip

Industroyer zararlı yazılımının arkasında olan siber saldırganlar, özellikle elektrik enerji sistemlerinde kullanılan endüstriyel protokoller hakkında geniş bilgiye sahip. Endüstriyel ortamda kullanılan belirli özel ekipmanlara erişim imkanı olmaksızın, bu tür zararlı yazılımın hazırlanması ve test edilmesi pek olası görünmüyor.

Industroyer, özellikle aşağıda listelenen şu dört farklı endüstriyel kontrol protokolüne odaklanmış görünüyor:

Ayrıca belirli gruba ait koruma rölelerini etkisiz kılmak üzere DOS saldırısı gerçekleştirebilecek bir de modül eklenmiş.

Industroyer’un potansiyel etkileri, enerji dağıtımını durdurmaktan tutun da çok daha tehlikeli ardışık çöküşler tetiklemeye kadar uzanabilir.

Struxnet’ten bu yana en tehlikeli endüstriyel zararlı

ESET Güvenlik Araştırmacısı Anton Cherepanov’a göre; “Industroyer’in sistemde kalma ve endüstriyel donanımın çalışmasına doğrudan müdahale etme kabiliyeti, İran’ın nükleer programına saldıran ve 2010’da keşfedilen Stuxnet’ten bu yana, Industroyer’i endüstriyel kontrol sistemleri için en tehlikeli zararlı yazılım tehdidi haline getiriyor.”