XCSSET macOS kötü amaçlı yazılımının operatörleri, kaynak kodu bileşenlerini Python 3’e yükselterek macOS Monterey için destek ekleyen yinelemeli iyileştirmeler yaparak riskleri artırdı.

SentinelOne araştırmacıları Phil Stokes ve Dinesh Devadoss, “Kötü amaçlı yazılım yazarları, 2020’deki ilk sürümlerde birincil yürütülebilir dosyayı sahte bir Xcode.app’de gizlemekten 2021’de sahte bir Mail.app’e ve şimdi de 2022’de sahte bir Notes.app’e dönüştü.” söz konusu bir raporda.

İlk olarak 2020’de Trend Micro tarafından belgelenen XCSSET, Apple Notes, WeChat, Skype ve Telegram’dan hassas bilgileri toplamasını sağlayan birçok hareketli parçaya sahiptir; çeşitli web sitelerine kötü amaçlı JavaScript kodu enjekte etmek; ve Safari web tarayıcısından çerezleri boşaltın.

Bulaşma zincirleri, kullanıcıların Xcode projelerini arka kapıyla tehlikeye atmak için bir damlalık kullanmayı gerektirir; ikincisi, sistem yazılımı veya Google Chrome web tarayıcı uygulaması gibi görünerek algılamadan kaçınmak için adımlar atar.

Birincil yürütülebilir dosya, Google Chrome, Mozilla Firefox, Microsoft Edge, Brave ve Yandex Tarayıcı gibi web tarayıcılarında depolanan verileri sifonlayan bir uzak sunucu ağından ikinci aşama AppleScript yüklerini almak için tasarlanmış bir AppleScript’tir. Telgraf ve WeChat.

Tehdit aktörünün ayrıca, kurbanın Apple’ın XProtect ve MRT kötü amaçlı yazılım temizleme aracıyla ne kadar güncel olduğunu belirlemek için özel bir AppleScript (“listing.applescript”) kullandığı da biliniyor, muhtemelen onları daha etkili yüklerle hedeflemek daha iyi. “dedi araştırmacılar.

Saldırının yeni yönlerinden biri, kötü amaçlı yazılımı Xcode projelerine dağıtmanın, erişimini daha da genişletmek için GitHub depoları aracılığıyla bir yayılma yöntemi olarak görülmesidir.

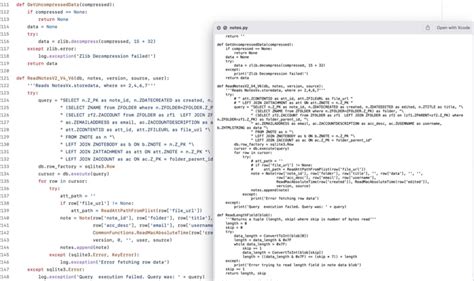

Kötü amaçlı yazılım, AppleScripts’ten yararlanmanın yanı sıra, macOS Dock’a sahte uygulama simgeleri bırakmak ve meşru Notes uygulamasından veri çalmak için Python komut dosyalarından da yararlanır.

XCSSET’in en son sürümü, Apple’ın verilerini hesaba katmak için AppleScripts’te yapılan değişiklikleri içermesi açısından da dikkate değerdir. kaldırma 14 Mart 2022’de yayınlanan macOS 12.3’ten Python 2.7 sürümü, yazarların başarı şanslarını artırmak için kötü amaçlı yazılımı sürekli olarak güncellediklerini gösteriyor.

Bu amaçla, düşmanın macOS Monterey 12.3 ve üstünü çalıştıran sistemler için Python 2’yi Python 3 lehine kaldırarak “safari_remote.applescript”lerini güncellediği söyleniyor.

İki yıldır vahşi doğada olmasına rağmen, tehdit aktörlerinin kimliği ve motivasyonları veya kesin hedefleri hakkında çok az şey biliniyor. Bununla birlikte, XCSSET kötü amaçlı yazılım saldırıları Çin’de bildirildi Mayıs 2022’ye kadar, kurbanların çalınan hesapların kilidini açması karşılığında 200 USDT ödemesini talep etti.

Araştırmacılar, “Zamanın bu noktasında, bu virüslü depoların, dikkatsiz kullanıcılara bulaşmayı umut eden tehdit aktörlerinin kurbanları mı yoksa bitkiler mi olduğu belirsiz” dedi. “Şüphelenmeyen kullanıcıların, acemi geliştiriciler için öğreticiler ve ekran görüntüleri aracılığıyla virüslü depolara yönlendirilebileceği öne sürüldü.”

siber-2