Quarkslab’dan siber güvenlik araştırmacıları, Güvenilir Platform Modülü (TPM) 2.0’da “milyarlarca” cihaz için büyük sorun oluşturabilecek iki güvenlik açığı keşfetti.

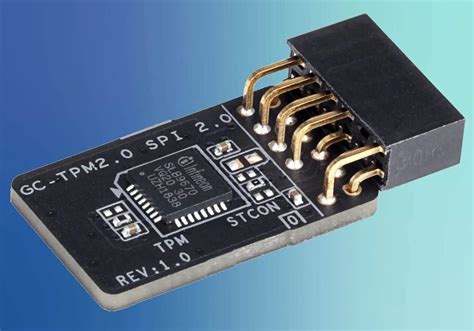

TPM 2.0, PC üreticilerinin 2016 yılının ortalarından beri anakartlara ekledikleri bir yongadır. Microsoft’un açıkladığı gibi teknoloji, “güvenlikle ilgili işlevler” sağlamak için tasarlanmıştır. Çip, kriptografik anahtarların oluşturulmasına, saklanmasına ve kullanımının sınırlandırılmasına yardımcı olur.

Şirket ayrıca birçok TPM’nin kurcalamaya karşı dayanıklı hale getirmek için fiziksel güvenlik mekanizmaları içerdiğini açıklıyor.

Şimdi, araştırmacılar Francisco Falcon ve Ivan Arce, tehdit aktörlerinin ayrıcalıkları yükseltmesine ve hassas verileri çalmasına izin verebilecek sınırların dışında okuma (CVE-2023-1017) ve sınırların dışında yazma (CVE-2023-1018) güvenlik açıklarını keşfettiler. savunmasız uç noktalardan (yeni sekmede açılır). Kusurların etkisi satıcıdan satıcıya farklılık gösterebilir, BleepingBilgisayar söz konusu.

CERT Koordinasyon Merkezi, kusurlar hakkında bir uyarı yayınladı ve satıcıları aylardır bilgilendirdiğini iddia ediyor, ancak yalnızca birkaç kuruluş etkilendiğini doğruladı.

CERT, “TPM komut arabirimine erişimi olan bir saldırgan, modüle kötü amaçlarla oluşturulmuş komutlar gönderebilir ve bu güvenlik açıklarını tetikleyebilir” uyarısında bulundu. “Bu, hassas verilere salt okunur erişime veya yalnızca TPM tarafından kullanılabilen normalde korunan verilerin (örneğin, kriptografik anahtarlar) üzerine yazılmasına izin verir.”

Bu kusurlardan endişe duyan kuruluşlar, bu düzeltilmiş sürümlerden birine geçmelidir:

TMP 2.0 v1.59 Errata sürüm 1.4 veya üstü

TMP 2.0 v1.38 Errata sürüm 1.13 veya üstü

TMP 2.0 v1.16 Errata sürüm 1.6 veya üzeri

Görünüşe göre Lenovo, bu kusurlar hakkında zaten bir güvenlik danışmanlığı yayınlamış olan tek büyük OEM’dir ve umarım diğerleri de yakında aynı şeyi yapmaya hazırdır.

Kusuru kötüye kullanmak için, bir tehdit aktörünün bir cihaza kimliği doğrulanmış erişime sahip olması gerekir. Ancak araştırmacılar, uç noktada halihazırda çalışan herhangi bir kötü amaçlı yazılımın bu ön koşula sahip olacağı konusunda uyardı.

Aracılığıyla: BleepingBilgisayar (yeni sekmede açılır)

işletim-sistemi-1