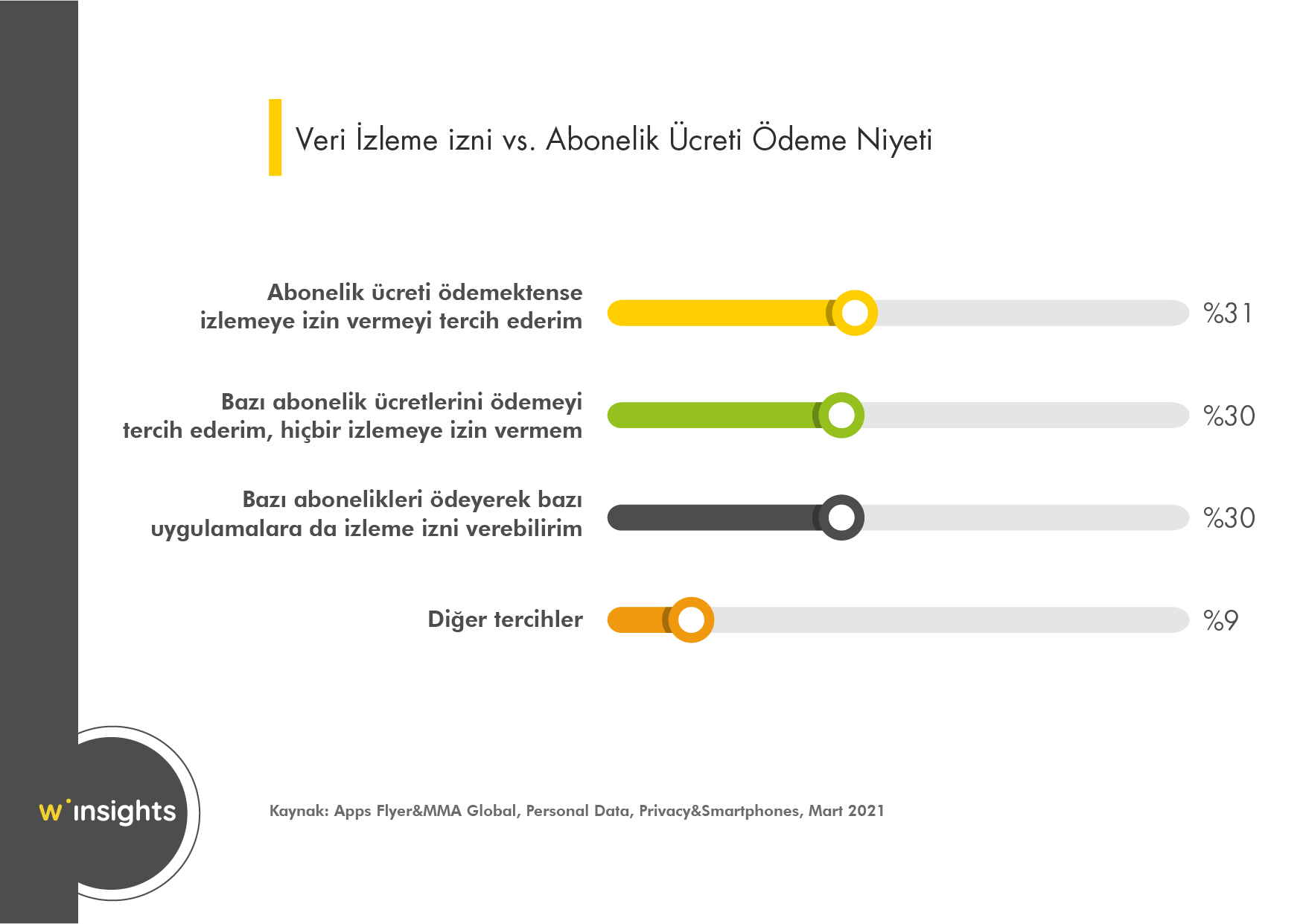

Akıllı telefon kullanıcıları için verilerin nasıl elde edileceği ve kullanılacağı konusunda uygulama geliştiricileri için sadece tek bir yöntemden söz etmek çok mümkün görünmüyor. Yaş grupları arasındaki yaklaşım farkları bir yana veri güvenliğinde işin içine ücret ödeme konusu girdiğinde de bazı öncelikler değişiklik gösteriyor. İçeriğe ücret ödeme konusunda da jenerasyonlar arası farkların olduğu son dönemle birlikte veri güvenliğine bakış açısı da değişiyor gibi görünüyor.