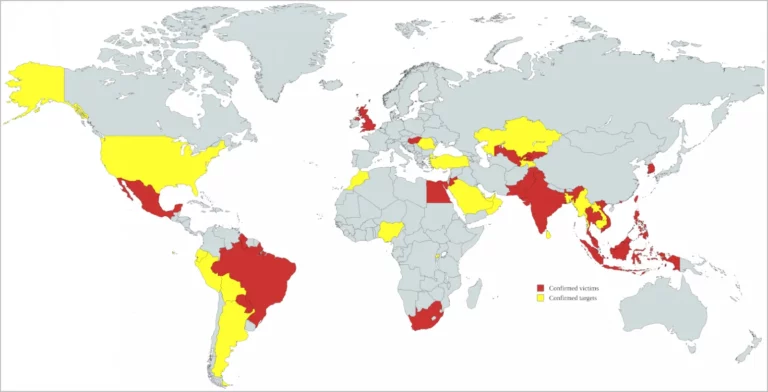

Siber saldırı faaliyetlerini izleyen Trend Micro araştırmacılarına göre, kampanya 2022’nin başından beri devam ediyor ve öncelikle devlet kurumlarına odaklanıyor. Bilgisayar korsanlarının 10’u Dışişleri Bakanlığı olmak üzere 48 devlet kurumunu ele geçirdiği ve 49 devlet kurumunu daha hedef aldığı rapor ediliyor. Saldırı yapılan ülkeler arasında Türkiye de yer almakta.

Yayınlanan rapora göre saldırganlar savunmasız internete dönük sunuculardan faydalanmakta ve siber casusluk için özel arka kapılar yerleştirmek üzere spear-phishing kimlik avı e-postaları kullanıyor. Earth Krahang, diğer hükümetlere saldırmak için ihlal edilmiş hükümet altyapısındaki varlığını kötüye kullanır, güvenliği ihlal edilmiş sistemlerde VPN sunucuları oluşturur ve değerli e-posta hesaplarının şifrelerini kırmak için kaba kuvvet uygular.

Saldırıya genel bakış

Tehdit aktörleri, CVE-2023-32315 (Openfire) ve CVE-2022-21587 (Control Web Panel) gibi belirli güvenlik açıklarına karşı halka açık sunucuları taramak için açık kaynaklı araçlar kullanmaktadır.

Bu açıklardan yararlanarak, bilgisayar korsanları yetkisiz erişim elde etmek ve kurban ağlarında kalıcılık sağlamak için web kabukları kullanırlar. Alternatif olarak, alıcıları ekleri açmaya veya bağlantılara tıklamaya ikna etmek için jeopolitik konular etrafında temalı mesajlar ile ilk erişim vektörü olarak spear-phishing kullanırlar.

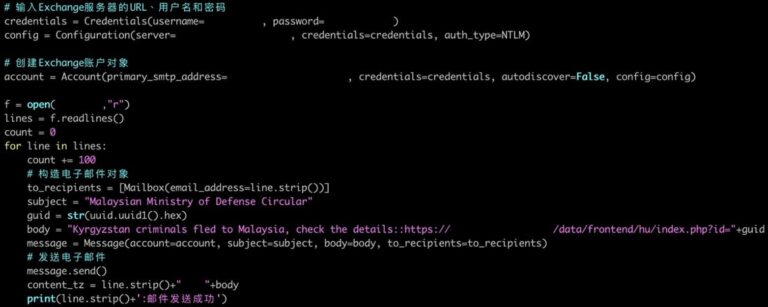

Bu e-postalar, kurbanların bilgisayarlarına arka kapılar bırakan, enfeksiyonu yayan ve tespit ve temizleme durumunda fazlalık elde eden kötü amaçlı ekler içeriyor. Trend Micro, saldırganların Exchange kimlik bilgilerini zorlamak için ele geçirilmiş Outlook hesaplarını kullandığını ve Zimbra sunucularından e-posta sızdırma konusunda uzmanlaşmış Python komut dosyalarının da tespit edildiğini söylüyor.

Bilgisayar korsanları ayrıca kurbanlarının özel ağlarına erişim sağlamak ve bu ağlar içinde yanal olarak hareket etme becerilerini geliştirmek için SoftEtherVPN kullanarak tehlikeye atılmış halka açık sunucularda VPN sunucuları oluşturuyor.

Eath Krahang, ağ üzerinde varlığını tesis ettikten sonra, Cobalt Strike, RESHELL ve XDealer gibi komut yürütme ve veri toplama yetenekleri sağlayan kötü amaçlı yazılım ve araçlar kullanır.

XDealer, Linux ve Windows’u desteklediği ve ekran görüntüsü alabildiği, tuş vuruşlarını kaydedebildiği ve pano verilerine müdahale edebildiği için iki arka kapıdan daha sofistike ve karmaşık olanıdır.Earth Krahang ağa girdikten sonra, ele geçirdiği altyapıyı kötü niyetli yükleri barındırmak, saldırı trafiğini proxy’lemek ve ele geçirilmiş devlet e-posta hesaplarını kullanarak meslektaşlarını ya da diğer devletleri hedef alan oltalama e-postaları göndermek için kullanır.

Trend Micro’nun raporunda “Earth Krahang’ın keşif aşamasında hedeflerinden yüzlerce e-posta adresi aldığını fark ettik” deniyor. “Bir vakada, aktör bir devlet kurumunun ele geçirilmiş posta kutusunu kullanarak aynı kuruma ait 796 e-posta adresine kötü amaçlı bir ek gönderdi.”

Bilgisayar korsanları başka gruplarla da bağlantılı

Trend Micro, başlangıçta komuta ve kontrol (C2) örtüşmelerine dayanarak Earth Krahang bilgisayar korsanları ile Çin bağlantılı aktör Earth Lusca arasında bağlar bulduğunu, ancak bunun ayrı bir küme olduğunu belirlediğini söylüyor. Her iki tehdit grubunun da Çinli I-Soon şirketi altında faaliyet göstermesi ve devlet kurumları üzerinde siber casusluk için özel bir görev gücü olarak çalışması mümkündür.

Ayrıca RESHELL daha önce ‘Gallium’ grubuyla, XDealer ise ‘Luoyu’ hackerlarıyla ilişkilendirilmişti. Ancak Trend Micro’nun içgörüsü, bu araçların muhtemelen tehdit aktörleri arasında paylaşıldığını ve her birinin farklı bir şifreleme anahtarı kullandığını gösteriyor.

Çinli bilgisayar korsanları 23 ülkede 70 kuruluşa sızdı! yazısı ilk önce TechInside üzerinde ortaya çıktı.