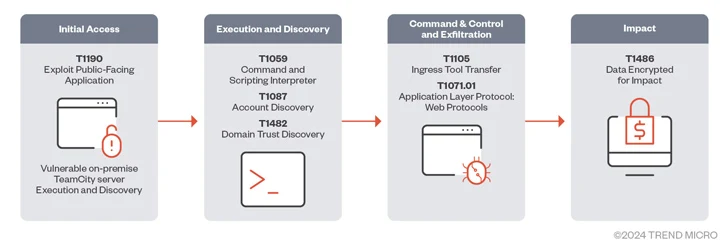

Çok sayıda tehdit aktörü, fidye yazılımı, kripto para madencileri, Cobalt Strike işaretçileri ve Spark RAT adı verilen Golang tabanlı bir uzaktan erişim truva atını dağıtmak için JetBrains TeamCity yazılımında yakın zamanda açıklanan güvenlik kusurlarından yararlanıyor.

Saldırılar, bir saldırganın kimlik doğrulama önlemlerini atlamasına ve etkilenen sunucular üzerinde yönetim kontrolü ele geçirmesine olanak tanıyan CVE-2024-27198’in (CVSS puanı: 9,8) kötüye kullanılmasını gerektirir.

Trend Micro, “Saldırganlar daha sonra komuta ve kontrol (C&C) sunucusuna ulaşabilen ve Cobalt Strike işaretlerini ve uzaktan erişim truva atlarını (RAT’ler) dağıtmak gibi ek komutları gerçekleştirebilen kötü amaçlı yazılımlar yükleyebiliyor.” söz konusu yeni bir raporda.

“Fidye yazılımı daha sonra dosyaları şifrelemek ve kurbanlardan fidye ödemesi talep etmek için son bir yük olarak kurulabilir.”

Bu ayın başlarında kusurun kamuya açıklanmasının ardından, BianLian ve Jasmin fidye yazılımı aileleriyle ilişkili tehdit aktörleri tarafından silah haline getirildi ve XMRig kripto para madencisini ve Spark RAT’ı bıraktı.

CI/CD süreçleri için TeamCity’ye güvenen kuruluşların, olası tehditlere karşı korunmak için yazılımlarını mümkün olan en kısa sürede güncellemeleri önerilir.

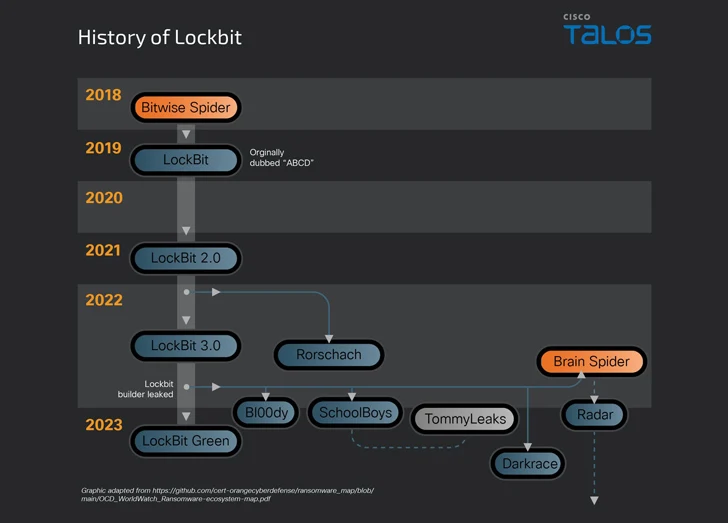

Bu gelişme, fidye yazılımının hem zorlu hem de karlı olmaya devam etmesiyle birlikte ortaya çıkıyor ve yeni türler ortaya çıkıyor: DoNex, Kötü Karınca, Çakmak, RA DünyasıVe WinDestroyer LockBit gibi kötü şöhretli siber suç ekipleri, kolluk kuvvetlerinin onlara karşı uyguladığı yaptırımlara rağmen hala programlarına bağlı kuruluşları kabul ederken bile, bu durum ortalıkta ortaya çıkıyor.

Özellikle WinDestroyer, dosyaları şifreleme ve hedeflenen sistemleri verileri kurtarmanın hiçbir yolu olmadan kullanılamaz hale getirme yeteneğiyle öne çıkıyor ve bu da arkasındaki tehdit aktörlerinin jeopolitik motivasyonlu olma olasılığını artırıyor.

Cisco Talos, “Fidye yazılımı suçuyla mücadelede en önemli sorunlardan biri, aktörlerin genellikle aynı anda birden fazla RaaS ekibi için çalıştığı ortaklık programının doğasıdır.” söz konusu. “RaaS operasyonlarına önemli ölçüde zarar vermek ve bu çetelerin yenilenme gücünü zayıflatmak için ısrarlı, stratejik çabalar gerekecek.”

ABD Federal Soruşturma Bürosu’nun (FBI) İnternet Suçları Şikayet Merkezi (IC3) tarafından paylaşılan veriler şunu gösteriyor: 2.825 fidye yazılımı enfeksiyonu 2023’te rapor edildi ve 59,6 milyon dolardan fazla düzeltilmiş zarara neden oldu. Bunlardan 1.193’ü kritik altyapı sektörüne ait kuruluşlardan geldi.

ABD’deki kritik altyapıyı etkileyen ilk beş fidye yazılımı çeşidi arasında LockBit, BlackCat (diğer adıyla ALPHV veya Noberus), Akira, Royal ve Black Basta yer alıyor.

Gelirlerin daha büyük bir kısmını mahkeme bağlı kuruluşlarına sunmanın yanı sıra, kötü amaçlı araçlarını birbirleriyle paylaşan farklı fidye yazılımı grupları arasındaki işbirliğinin arttığına da tanık oluyoruz.

Bu ortaklıklar aynı zamanda Zeon, LockBit ve Akira örneğinde görüldüğü gibi bir fidye yazılımı operasyonunun becerilerini bir başkasına devrettiği hayalet gruplar şeklinde de kendini gösteriyor.

Broadcom’un sahibi olduğu Symantec, geçen hafta yayınlanan bir raporda, açıklığa kavuşmuş “Fidye yazılımı aktörleri tarafından iddia edilen saldırıların sayısı 2023’ün dördüncü çeyreğinde %20’den biraz daha fazla azalmasına rağmen fidye yazılımı faaliyeti yükseliş eğiliminde olmaya devam ediyor.”

NCC Group tarafından yayınlanan istatistiklere göre, Şubat 2024’teki fidye yazılımı vakalarının toplam sayısı Ocak ayına göre %46 artarak 285’ten 416’ya yükseldi. Bu vakaların başında LockBit (%33), Hunters (%10), BlackCat (%9), Qilin (%9), BianLian (%8), Play (%7) ve 8Base (%7).

NCC Group küresel tehdit istihbaratı başkanı Matt Hull, “Son dönemdeki kolluk kuvvetleri faaliyetleri, fidye yazılımı ortamını kutuplaştırma potansiyeline sahip; oldukça aktif olan ve yer altı forumları ve pazarlarındaki çeviklikleri nedeniyle tespit edilmesi daha zor olan daha küçük RaaS operatörlerinden oluşan kümeler yaratıyor.” , söz konusu.

“LockBit ve Cl0p gibi daha büyük ‘marka’ fidye yazılımlarının gösterdiği ilgi, yeni ve küçük genel RaaS bağlı kuruluş ortaklıklarının norm haline gelmesine yol açıyor gibi görünüyor. Sonuç olarak, tespit ve ilişkilendirme daha da zorlaşabilir ve bağlı kuruluşlar kolaylıkla Düşük giriş eşikleri ve minimum parasal müdahale nedeniyle sağlayıcıları değiştirin.”

Bu aynı zamanda tehdit aktörleri tarafından da tamamlandı yeni yollar bulmak halka açık uygulamalardaki güvenlik açıklarından yararlanarak mağdurları enfekte etmek ve tespitten kaçınmakmeşru yazılıma ve arazide yaşama (LotL) tekniklerine giderek daha fazla güvenerek taktiklerini geliştiriyorlar.

Fidye yazılımı saldırganları arasında ayrıca popüler olan TrueSightKiller, GhostDriver ve Terminator gibi yardımcı programlar da güvenlik yazılımını devre dışı bırakmak için Kendi Savunmasız Sürücünüzü Getirin (BYOVD) tekniğinden yararlanıyor.

“BYOVD saldırıları, AV ve EDR çözümlerinin devre dışı bırakılmasına yönelik bir araç sağlayabileceğinden tehdit aktörleri için caziptir. çekirdek düzeyi,” Sophos araştırmacıları Andreas Klopsch ve Matt Wixey söz konusu bu ayki bir raporda. “Bilinen savunmasız sürücülerin çokluğu, saldırganların seçebilecekleri çok sayıda seçeneğe sahip olduğu anlamına geliyor.”

siber-2