15 Nis 2024Haber odasıBulut Güvenliği /SaaS Güvenliği

Tehdit aktörü olarak bilinen Karışık Terazi hassas verileri sızdırmak amacıyla hizmet olarak yazılım (SaaS) uygulamalarını ve bulut hizmeti sağlayıcı (CSP) ortamlarını aktif olarak hedeflediği gözlemlendi.

Palo Alto Networks Birim 42, “Kuruluşlar genellikle çeşitli verileri SaaS uygulamalarında saklar ve CSP’lerin hizmetlerini kullanır.” söz konusu Geçen hafta yayınlanan bir raporda.

“Tehdit aktörleri, saldırı ilerlemelerine yardımcı olmak için bu verilerin bir kısmından yararlanmaya ve çalışmalarından para kazanmaya çalışırken gasp amacıyla kullanmaya başladılar.”

Starfraud, UNC3944, Scatter Swine ve Scattered Spider olarak da adlandırılan Muddled Libra, hedef ağlara ilk erişim elde etmek için gelişmiş sosyal mühendislik tekniklerinden yararlanan kötü şöhretli bir siber suçlu grubudur.

ABD hükümeti geçen yılın sonlarında bir danışma belgesinde, “Dağınık Örümcek tehdit aktörleri, kurban ağlarında gezinmek için karadan yaşama tekniklerini ve izin verilenler listesine alınmış uygulamaları kullanarak ve ayrıca TTP’lerini sık sık değiştirerek, hedef ağlarda tespit edilmekten tarihsel olarak kurtuldu” dedi.

Saldırganların ayrıca, fidye yazılımı ve veri hırsızlığı yoluyla sağlanan gasp da dahil olmak üzere kurban ağlarına çeşitli yollarla para kazanma geçmişi de bulunuyor.

Birim 42 daha önce The Hacker News’e “Karışık Terazi” lakabının, diğer tehdit aktörleri tarafından kimlik bilgisi toplama saldırıları düzenlemek için kullanılan 0ktapus kimlik avı kitiyle ilişkili “kafa karıştırıcı, karışık manzaradan” geldiğini söylemişti.

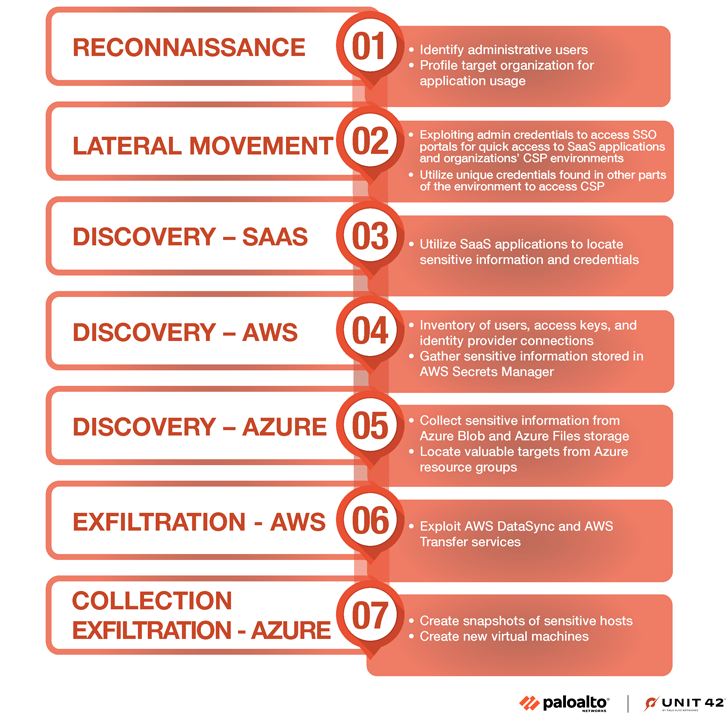

Tehdit aktörünün taktiksel evriminin önemli bir yönü, şifrelerini almak için telefon çağrılarını kullanarak yardım masası personeli kılığına girerken hedeflenecek idari kullanıcıları belirlemek için keşif tekniklerinin kullanılmasıdır.

Keşif aşaması aynı zamanda hedef kuruluşların kullandığı uygulamalar ve bulut hizmet sağlayıcıları hakkında bilgi bulmak için kapsamlı araştırmalar yapan Muddled Libra’yı da kapsıyor.

Güvenlik araştırmacısı Margaret Zimmermann, “Temmuz ayının sonundan Ağustos 2023’ün başına kadar gerçekleşen ve Muddled Libra’nın IAM kısıtlamalarını aştığı Okta kiracılar arası kimliğe bürünme saldırıları, grubun SaaS uygulamalarına ve bir kuruluşun çeşitli CSP ortamlarına erişmek için Okta’dan nasıl yararlandığını gösteriyor.” dedi.

Bu aşamada elde edilen bilgiler, SaaS uygulamalarına ve bulut altyapısına hızlı erişim sağlamak amacıyla tek oturum açma (SSO) portallarına erişmek için yönetici kimlik bilgilerinin kötüye kullanılmasıyla yanal hareketin gerçekleştirilmesi için bir basamak görevi görür.

SSO’nun bir hedefin CSP’sine entegre edilmemesi durumunda Muddled Libra, hedeflerine ulaşmak için muhtemelen güvenli olmayan konumlarda saklanan CSP kimlik bilgilerini ortaya çıkarmak için geniş keşif faaliyetleri üstlenir.

SaaS uygulamalarıyla depolanan veriler aynı zamanda virüslü ortam hakkında ayrıntılı bilgi toplamak için de kullanılıyor; ayrıcalık yükseltme ve yatay hareket yoluyla ihlalin kapsamını genişletmek için mümkün olduğunca çok sayıda kimlik bilgisi yakalanıyor.

Zimmermann, “Muddled Libra’nın kampanyalarının büyük bir kısmı istihbarat ve veri toplamayı içeriyor” dedi.

“Saldırganlar daha sonra bunu bir ortam içinde yanal hareket için yeni vektörler oluşturmak için kullanıyor. Kuruluşlar, çeşitli verileri benzersiz CSP ortamlarında saklıyor, böylece bu merkezi konumları Muddled Libra için ana hedef haline getiriyor.”

Bu eylemler özellikle Amazon Web Services (AWS) ve Microsoft Azure’u öne çıkarıyor ve ilgili verileri çıkarmak için AWS IAM, Amazon Simple Storage Service (S3), AWS Secrets Manager, Azure depolama hesabı erişim anahtarları, Azure Blob Storage ve Azure Dosyaları gibi hizmetleri hedefliyor. .

Harici bir varlığa veri sızdırılması, meşru CSP hizmetlerinin ve özelliklerinin kötüye kullanılmasıyla gerçekleştirilir. Bu, AWS DataSync, AWS Transfer gibi araçları ve adı verilen bir tekniği kapsar. enstantane fotoğrafikincisi, çalınan verileri bir sanal makinede hazırlayarak verileri bir Azure ortamından taşımayı mümkün kılar.

Karışık Libra’nın taktiksel değişimi, kuruluşların kimlik portallarını donanım belirteçleri veya biyometri gibi güçlü ikincil kimlik doğrulama korumalarıyla güvence altına almasını gerektiriyor.

Zimmermann, “Taktiklerini SaaS uygulamalarını ve bulut ortamlarını içerecek şekilde genişleten Muddled Libra metodolojisinin evrimi, modern tehdit ortamındaki siber saldırıların çok boyutluluğunu gösteriyor.” dedi. “Büyük miktarlarda bilgi toplamak ve bu bilgiyi hızlı bir şekilde sızdırmak için bulut ortamlarının kullanılması, savunucular için yeni zorluklar doğuruyor.”

siber-2