04 Haziran 2024Haber odasıSunucu Güvenliği / Güvenlik Açığı

Progress Software, Telerik Rapor Sunucusunu etkileyen ve uzaktaki bir saldırganın kimlik doğrulamasını atlamak ve hileli yönetici kullanıcılar oluşturmak için kullanılabilecek kritik bir güvenlik açığını gidermek için güncellemeler yayınladı.

Sorun şu şekilde izlendi: CVE-2024-4358maksimum 10,0 üzerinden 9,8 CVSS puanına sahiptir.

Şirket, “İlerleyen Telerik Rapor Sunucusu, sürüm 2024 Q1 (10.0.24.305) veya daha önceki bir sürüm, IIS üzerinde, kimliği doğrulanmamış bir saldırgan, kimlik doğrulamayı atlama güvenlik açığı yoluyla Telerik Rapor Sunucusu kısıtlı işlevlerine erişim sağlayabilir” dedi. söz konusu bir danışma belgesinde.

Bu eksiklik, Rapor Sunucusu 2024 2. Çeyrek’te (10.1.24.514) giderilmiştir. Kusuru keşfedip bildiren Çağırma Ekibinden Sina Kheirkhah, tarif edildi bu, “uzaktan kimliği doğrulanmamış bir saldırganın yönetici kullanıcı oluşturmak ve oturum açmak için” kullanabileceği “çok basit” bir hatadır.

En son sürüme güncellemenin yanı sıra Progress Software, müşterilerini, eklememiş olabilecekleri yeni Yerel kullanıcıların varlığı açısından Rapor Sunucusunun kullanıcı listesini incelemeye çağırıyor.

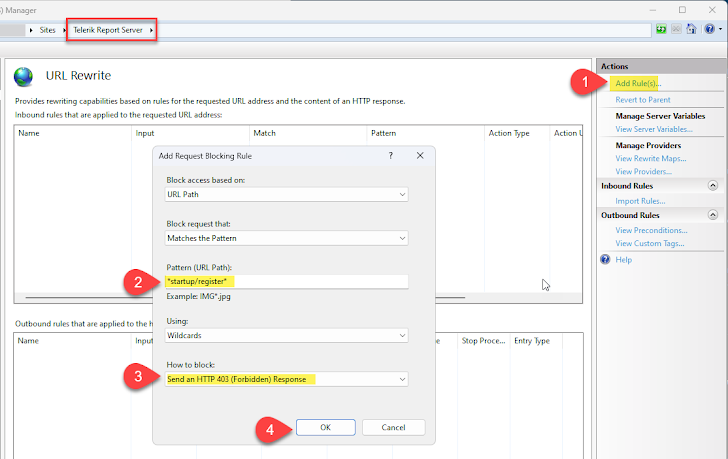

Yamalar uygulanıncaya kadar geçici geçici çözümler olarak kullanıcılardan, Internet Information Services (IIS) sunucusundaki saldırı yüzeyini ortadan kaldırmak için bir URL Yeniden Yazma azaltma tekniği uygulamaları isteniyor.

Geliştirme, Progress’in Telerik Rapor Sunucusunu etkileyen başka bir yüksek önemdeki kusuru düzeltmesinden bir aydan biraz daha uzun bir süre sonra geldi (CVE-2024-1800CVSS puanı: 8,8), kimliği doğrulanmış uzak bir saldırganın etkilenen kurulumlarda rastgele kod yürütmesini gerektirir.

Varsayımsal bir saldırı senaryosunda, kötü niyetli bir aktör, kimlik doğrulamayı atlatmak ve yükseltilmiş ayrıcalıklarla rastgele kod yürütmek için CVE-2024-4358 ve CVE-2024-1800’i bir yararlanma zincirine dönüştürebilir.

Geçmişte tehdit aktörleri tarafından Telerik sunucularındaki güvenlik açıklarından aktif olarak yararlanıldığı göz önüne alındığında, kullanıcıların potansiyel tehditleri azaltmak için mümkün olan en kısa sürede en son sürüme güncelleme yapmak için gerekli adımları atması zorunludur.

siber-2