06 Haziran 2024Haber odasıBotnet / DDoS Saldırısı

Dağıtılmış hizmet reddi (DDoS) botnet olarak bilinen Muhstik Apache RocketMQ’yu etkileyen, artık yamalanmış bir güvenlik açığından yararlanarak duyarlı sunucuları benimsediği ve ölçeğini genişlettiği gözlemlendi.

Bulut güvenlik firması Aqua, “Muhstik, IoT cihazlarını ve Linux tabanlı sunucuları hedef alan, cihazlara virüs bulaştırma ve bunları kripto para birimi madenciliği için kullanma ve Dağıtılmış Hizmet Reddi (DDoS) saldırıları başlatma becerisiyle ünlü, iyi bilinen bir tehdittir.” söz konusu bu hafta yayınlanan bir raporda.

İlk olarak 2018’de belgelenen, kötü amaçlı yazılım içeren saldırı kampanyalarının, yayılma amacıyla bilinen güvenlik kusurlarından, özellikle de web uygulamalarıyla ilgili olanlardan yararlanma geçmişi vardır.

İstismar edilen güvenlik açıkları listesine en son eklenen CVE-2023-33246 (CVSS puanı: 9,8) oldu. kritik güvenlik açığı Uzaktan ve kimliği doğrulanmamış bir saldırganın, RocketMQ protokol içeriğini taklit ederek veya güncelleme yapılandırma işlevini kullanarak uzaktan kod yürütmesine olanak tanıyan Apache RocketMQ’yu etkiliyor.

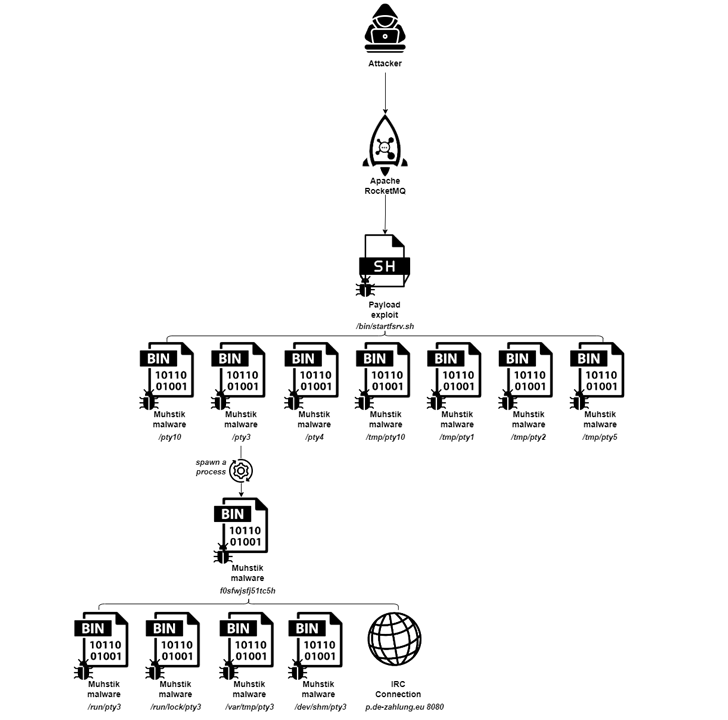

İlk erişimi elde etmek için eksiklik başarılı bir şekilde kötüye kullanıldığında, tehdit aktörü uzak bir IP adresinde barındırılan bir kabuk komut dosyasını yürütmeye devam eder ve bu daha sonra Muhstik ikili dosyasının (“pty3”) başka bir sunucudan alınmasından sorumludur.

Güvenlik araştırmacısı Nitzan Yaakov, “Saldırgan, RocketMQ güvenlik açığından yararlanarak kötü amaçlı yükü yükleme yeteneğini kazandıktan sonra, Muhstik kötü amaçlı yazılımını indiren kötü amaçlı kodunu çalıştırabilir” dedi.

Ana bilgisayardaki kalıcılık, kötü amaçlı yazılım ikili dosyasının birden fazla dizine kopyalanması ve bir Linux sunucusunun başlatılması sırasında hangi işlemlerin başlatılacağını kontrol eden /etc/inittab dosyasının, işlemi otomatik olarak yeniden başlatacak şekilde düzenlenmesi yoluyla elde edilir.

Dahası, ikili dosyanın “pty3” olarak adlandırılması muhtemelen sahte terminal kılığına girme girişimidir (“küçük bir miktar“) ve tespitten kaçma tekniğidir. Diğer bir kaçınma tekniği, kötü amaçlı yazılımın kalıcılık aşamasında /dev/shm, /var/tmp, /run/lock ve /run gibi dizinlere kopyalanmasıdır, bu da onun doğrudan çalıştırılmasına olanak tanır. hafızayı koruyun ve sistemde iz bırakmaktan kaçının.

Muhstik, sistem meta verilerini toplamak, güvenli bir kabuk (SSH) üzerinden diğer cihazlara yanal olarak geçmek ve sonuçta İnternet Aktarmalı Sohbeti kullanarak daha fazla talimat almak için bir komuta ve kontrol (C2) alanıyla iletişim kurmak için özelliklerle donatılmıştır (IRC) protokol.

Kötü amaçlı yazılımın nihai hedefi, ele geçirilen cihazları, ilgilenilen hedeflere karşı farklı türde saldırı saldırıları gerçekleştirecek şekilde silah haline getirmek, ağ kaynaklarını etkili bir şekilde aşırı kullanmak ve hizmet reddi durumunu tetiklemektir.

Apache RocketMQ’nun 5.216 savunmasız örneği, kusurun bir yıldan uzun süre kamuya açıklanmasının ardından hala internete açık durumdayken, kuruluşların potansiyel tehditleri azaltmak amacıyla en son sürüme güncelleme yapmak için adımlar atması çok önemli.

Yaakov, “Ayrıca önceki kampanyalarda Muhstik kötü amaçlı yazılımının çalıştırılmasının ardından kripto madencilik faaliyeti tespit edildi” dedi. “Saldırganlar daha fazla makineyi yaymaya ve enfekte etmeye çalıştıkça bu hedefler el ele gidiyor, bu da onların ele geçirilen makinelerin elektrik gücünü kullanarak daha fazla kripto para birimi madenciliği yapma görevlerinde onlara yardımcı oluyor.”

Açıklama, AhnLab Güvenlik İstihbarat Merkezi’nin (ASEC), güvenliği zayıf MS-SQL sunucularının, tehdit aktörleri tarafından fidye yazılımı ve uzaktan erişim truva atlarından Proxy yazılımlarına kadar çeşitli kötü amaçlı yazılım türlerine hedeflendiğini ortaya çıkarmasıyla geldi.

ASEC, “Yöneticiler, veritabanı sunucusunu kaba kuvvet saldırılarından ve sözlük saldırılarından korumak için hesapları için tahmin edilmesi zor şifreler kullanmalı ve bunları düzenli aralıklarla değiştirmelidir.” söz konusu. “Ayrıca güvenlik açığı saldırılarını önlemek için en son yamaları da uygulamalılar.”

siber-2