18 Haziran 2024Haber odasıGüvenlik Açığı / Cryptojacking

Siber güvenlik araştırmacıları, kripto para madencileri ve diğer yükleri dağıtmak amacıyla halka açık Docket API uç noktalarını hedef alan yeni bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Dağıtılan araçlar arasında, daha fazla kötü amaçlı program indirip çalıştırabilen bir uzaktan erişim aracının yanı sıra kötü amaçlı yazılımı SSH, bulut analiz platformu Datadog aracılığıyla yaymaya yönelik bir yardımcı program da yer alıyor. söz konusu Geçen hafta yayınlanan bir raporda.

Kampanyanın analizi, kripto korsanlık amacıyla yanlış yapılandırılmış Apache Hadoop YARN, Docker, Atlassian Confluence ve Redis hizmetlerini hedef aldığı gözlemlenen Spinning YARN adlı önceki bir etkinlikle taktiksel örtüşmeleri ortaya çıkardı.

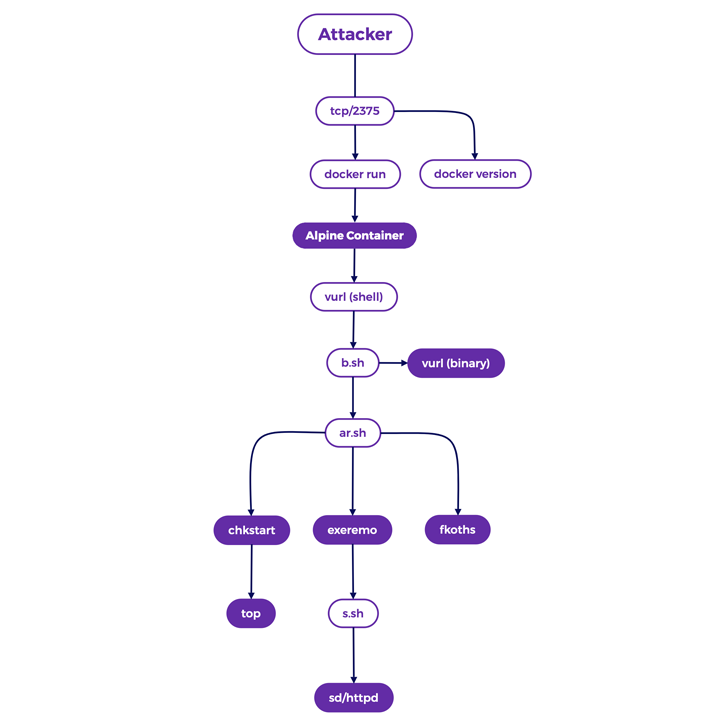

Saldırı, tehdit aktörlerinin açık bağlantı noktalarına (bağlantı noktası numarası 2375) sahip Docker sunucularına odaklanarak, yararlanma aşamasına geçmeden önce keşif ve ayrıcalık yükseltme ile başlayan bir dizi adımı başlatmasıyla başlar.

Yükler, düşman kontrolündeki altyapıdan “vurl” adlı bir kabuk betiği çalıştırılarak alınır. Buna “b.sh” adı verilen başka bir kabuk betiği de dahildir; bu betik, “vurl” adında Base64 kodlu bir ikili dosyayı paketler ve aynı zamanda “ar.sh” (veya “ai.h”) olarak bilinen üçüncü bir kabuk betiğinin getirilmesinden ve başlatılmasından sorumludur. ş”).

” [‘b.sh’] Güvenlik araştırmacısı Matt Muir şöyle konuştu: “Script, bu ikili kodu çözer ve /usr/bin/vurl’e çıkartarak mevcut kabuk komut dosyası sürümünün üzerine yazar.” [command-and-control] etki alanları.”

Kabuk betiği “ar.sh”, bir çalışma dizini oluşturmak, interneti savunmasız ana bilgisayarlar için taramak için araçlar yüklemek, güvenlik duvarını devre dışı bırakmak ve sonuçta “chkstart” olarak adlandırılan bir sonraki aşama yükünü getirmek de dahil olmak üzere bir dizi eylemi gerçekleştirir. “

Vurl gibi bir Golang ikili programıdır; ana hedefi, ana bilgisayarı uzaktan erişim için yapılandırmak ve uzak bir sunucudan “m.tar” ve “top” gibi ek araçları getirmektir; bunlardan ikincisi bir XMRig madencisidir.

Muir, “Orijinal Spinning YARN kampanyasında, chkstart’ın işlevlerinin çoğu kabuk komut dosyaları tarafından gerçekleştiriliyordu” diye açıkladı. “Bu işlevselliği Go koduna taşımak, saldırganın analiz sürecini karmaşıklaştırmaya çalıştığını gösterebilir, çünkü derlenmiş kodun statik analizi, kabuk komut dosyalarından önemli ölçüde daha zordur.”

“Chkstart” ile birlikte indirilenler, daha fazla ana bilgisayara yatay olarak geçmek ve enfeksiyonu yaymak için kullanılan exeremo adı verilen diğer iki veri yükü ve kötü niyetli etkinliğin izlerini silmek ve analiz çabalarına direnmek için Go tabanlı bir ELF ikili programı olan fkoths’tur.

“Exeremo” ayrıca duyarlı sistemleri işaretlemek için pnscan, masscan ve özel bir Docker tarayıcı (“sd/httpd”) gibi çeşitli tarama araçlarının kurulmasıyla ilgilenen bir kabuk komut dosyasını (“s.sh”) bırakacak şekilde tasarlanmıştır.

Muir, “Spinning YARN kampanyasına yapılan bu güncelleme, ilk erişim için yanlış yapılandırılmış Docker ana bilgisayarlarına saldırmaya devam etme isteğini gösteriyor” dedi. “Bu kampanyanın arkasındaki tehdit aktörü, işlevselliği Go’ya taşıyarak dağıtılan yükleri yinelemeye devam ediyor; bu, analiz sürecini engelleme girişimine işaret edebilir veya çoklu mimari yapılarla denemelere işaret edebilir.”

siber-2