18 Haziran 2024Haber odasıKötü Amaçlı Yazılım / Siber Suç

Tehdit aktörleri, Hijack Loader adlı bir kötü amaçlı yazılım yükleyicisi sunmak için ticari yazılımın ücretsiz veya korsan sürümleriyle şüphelenmeyen kullanıcıları cezbediyor ve bu yükleyici daha sonra Vidar Stealer olarak bilinen bir bilgi hırsızını devreye sokuyor.

Trellix güvenlik araştırmacısı Ale Houspanossian, “Düşmanlar, kullanıcıları Cisco Webex Meetings Uygulamasının (ptService.exe) truva atı haline getirilmiş kopyalarını içeren parola korumalı arşiv dosyalarını indirmeleri için kandırmayı başardı.” söz konusu Pazartesi analizinde.

“Şüphelenmeyen kurbanlar ‘Setup.exe’ ikili dosyasını çıkarıp çalıştırdığında, Cisco Webex Meetings uygulaması gizlice gizli bir kötü amaçlı yazılım yükleyicisi yükledi ve bu da bilgi çalma modülünün yürütülmesine yol açtı.”

Başlangıç noktası, “Setup.exe” yürütülebilir adını içeren bir RAR arşiv dosyasıdır ancak gerçekte Cisco Webex Meetings’in ptService modülünün bir kopyasıdır.

Kampanyayı dikkat çekici kılan şey, DLL yandan yükleme teknikleri Hijack Loader’ı (diğer adıyla DOILoader veya IDAT Loader) gizlice başlatmak için bu, daha sonra bir AutoIt betiği aracılığıyla Vidar Stealer’ı düşürmek için bir kanal görevi görür.

Houspanossian, “Kötü amaçlı yazılım, Kullanıcı Hesabı Denetimi’ni (UAC) atlamak ve ayrıcalık yükseltme için CMSTPLA COM arayüzünü kullanmak için bilinen bir teknik kullanıyor.” dedi. “Ayrıcalık yükseltme başarılı olduktan sonra, kötü amaçlı yazılım kendisini Windows Defender’ın savunmadan kaçınma nedeniyle hariç tutma listesine ekledi.”

Saldırı zinciri, web tarayıcılarından hassas kimlik bilgilerini almak için Vidar Stealer’ı kullanmanın yanı sıra, ele geçirilen ana makineye bir kripto para madencisini dağıtmak için ek yüklerden yararlanıyor.

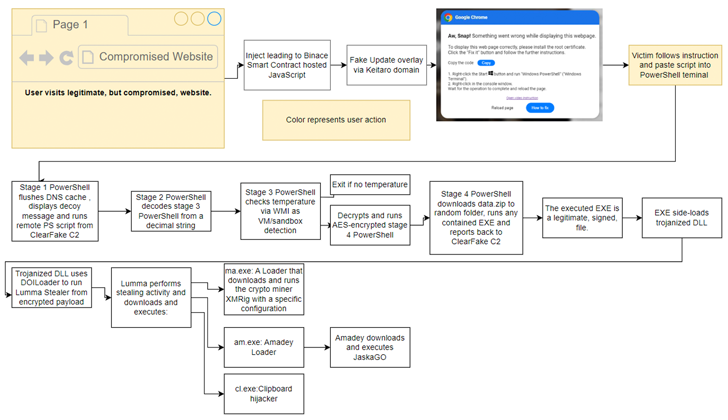

Açıklama, daha önce ReliaQuest tarafından geçen ayın sonlarında açıklanan bir teknik olan, web sayfalarının görüntülenmesiyle ilgili olduğu varsayılan bir sorunu çözmek için site ziyaretçilerini bir PowerShell komut dosyasını manuel olarak çalıştırmaya teşvik eden ClearFake kampanyalarındaki ani artışın ardından geldi.

PowerShell betiği daha sonra Hijack Loader için bir başlatma paneli görevi görüyor ve sonuçta Lumma Stealer kötü amaçlı yazılımını dağıtıyor. Çalıcı ayrıca, XMRig madencisini başlatan bir indirici olan Amadey Loader ve kripto işlemlerini saldırganın kontrolündeki cüzdanlara yeniden yönlendirmek için bir kesici kötü amaçlı yazılım da dahil olmak üzere üç veri daha indirebilecek donanıma sahip.

Proofpoint araştırmacıları Tommy Madjar, Dusty Miller ve Selena Larson, “Amadey’in JaskaGO olduğuna inanılan Go tabanlı bir kötü amaçlı yazılım gibi başka veriler de indirdiği gözlemlendi.” söz konusu.

Kurumsal güvenlik firması, Nisan 2024’ün ortalarında, PowerShell kodunu kopyalayıp çalıştırmayı içeren benzer bir mekanizma kullanarak Vidar Stealer’ı yaymak için, güvenliği ihlal edilmiş sitelerin ziyaretçilerine hatalı tarayıcı güncellemesi sağlayan ClickFix adlı başka bir etkinlik kümesini de tespit ettiğini söyledi.

Malspam kampanyalarında aynı sosyal mühendislik taktiğini benimseyen bir diğer tehdit aktörü de, açıldığında şu hata mesajını görüntüleyen HTML ekleri içeren e-postalar gönderdiği gözlemlenen TA571’dir: “‘Word Online’ uzantısı tarayıcınızda yüklü değil” “

Mesajda ayrıca “Nasıl düzeltilir” ve “Otomatik düzeltme” olmak üzere iki seçenek bulunur. Kurban ilk seçeneği seçerse, Base64 kodlu bir PowerShell komutu bilgisayarın panosuna kopyalanır ve ardından bir PowerShell terminalini başlatma ve pano içeriğini yapıştırmak ve bir MSI yükleyicisini çalıştırmaktan sorumlu kodu yürütmek için konsol penceresine sağ tıklama talimatları gelir. veya bir Visual Basic Komut Dosyası (VBS).

Benzer şekilde, “Otomatik düzeltme” seçeneğini seçen kullanıcılar, “search-ms:” protokol işleyicisinden yararlanılarak Windows Gezgini’nde “fix.msi” veya “fix.vbs” adlı WebDAV tarafından barındırılan dosyalar görüntülenir.

Seçilen seçeneğe bakılmaksızın, MSI dosyasının yürütülmesi Matanbuchus’un kurulumuyla sonuçlanırken, VBS dosyasının yürütülmesi DarkGate’in dağıtımına yol açar.

Kampanyanın diğer çeşitleri de NetSupport RAT’ın dağıtımıyla sonuçlandı; bu da, başarılı olmak için kullanıcı açısından önemli bir etkileşim gerektirmesine rağmen, yemleri ve saldırı zincirlerini değiştirme ve güncelleme çabalarının altını çizdi.

Proofpoint, “Meşru kullanım, kötü amaçlı kodu saklamanın birçok yolu ve kurbanın kötü amaçlı kodu bir dosyayla doğrudan ilişkilendirmeden manuel olarak çalıştırması, bu tür tehditlerin tespitini zorlaştırıyor” dedi.

“Antivirüs yazılımları ve EDR’ler pano içeriğini denetlemede sorunlar yaşayacağından, kötü amaçlı HTML/sitenin kurbana sunulmasından önce tespit ve engellemenin yapılması gerekiyor.”

Bu gelişme aynı zamanda eSentire’ın Indeed’in kimliğine bürünen benzer web sitelerinden yararlanan bir kötü amaçlı yazılım kampanyasını açığa çıkarmasıyla da ortaya çıktı[.]com.tr, ekip oluşturma fikirleri sunduğu iddia edilen bir yem belgesi aracılığıyla SolarMarker bilgi çalan kötü amaçlı yazılımdan kurtulmayı teklif etti.

Kanadalı siber güvenlik şirketi “SolarMarker, arama motoru sonuçlarını manipüle etmek ve aldatıcı bağlantıların görünürlüğünü artırmak için arama motoru optimizasyonu (SEO) zehirleme tekniklerini kullanıyor.” söz konusu.

“Saldırganların, kullanıcıları kötü amaçlı sitelere yönlendirmek için SEO taktiklerini kullanması, meşru görünseler bile arama motoru sonuçlarına tıklama konusunda dikkatli olmanın önemini vurguluyor.”

siber-2