05 Tem 2024Haber odasıAğ Güvenliği / DDoS Saldırısı

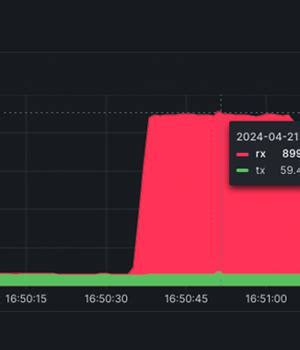

Fransız bulut bilişim firması OVHcloud, Nisan 2024’te saniyede 840 milyon paket (Mpps) paket hızına ulaşan rekor kıran bir dağıtılmış hizmet reddi (DDoS) saldırısını hafiflettiğini duyurdu.

Bu, 809 milyon Mpps’lik önceki rekorun hemen üzerinde bildirildi Akamai’nin Haziran 2020’de büyük bir Avrupa bankasını hedef aldığı iddia edildi.

840 Mpps DDoS saldırısının, 5.000 kaynak IP’den kaynaklanan bir TCP ACK saldırısı ve trafiği artırmak için yaklaşık 15.000 DNS sunucusundan yararlanan bir DNS yansıma saldırısının birleşimi olduğu söyleniyor.

“Saldırı dünya çapında dağıtılırken, toplam paketlerin 2/3’ü yalnızca dört ülkeden girdi [points of presence]hepsi ABD’de bulunuyor ve bunlardan 3’ü batı kıyısında,” OVHcloud kayıt edilmiş“Bu, saldırganın yalnızca birkaç eşleşmeyle çok büyük bir paket hızı gönderme yeteneğini ortaya koyuyor ve bu da çok sorunlu olabilir.”

Şirket, 2023’ten itibaren DDoS saldırılarında hem sıklık hem de yoğunluk açısından önemli bir artış gözlemlediklerini, saniyede 1 terabit (Tbps) üzerine çıkanların ise düzenli bir şekilde gerçekleştiğini belirtti.

“Geçtiğimiz 18 ayda, 1+ Tbps saldırıların oldukça nadir, sonra haftalık, neredeyse günlük (bir hafta boyunca ortalama) hale geldiğini gördük,” dedi OVHcloud’dan Sebastien Meriot. “Bu dönemde gözlemlediğimiz en yüksek bit hızı ~2,5 Tbps idi.”

Mevcut bant genişliğini tüketmek amacıyla hedeflere çok miktarda önemsiz trafik göndermeyi amaçlayan tipik DDoS saldırılarının aksine, paket oranı saldırıları yük dengeleyiciler gibi hedefe yakın ağ aygıtlarının paket işleme motorlarını aşırı yükleyerek çalışır.

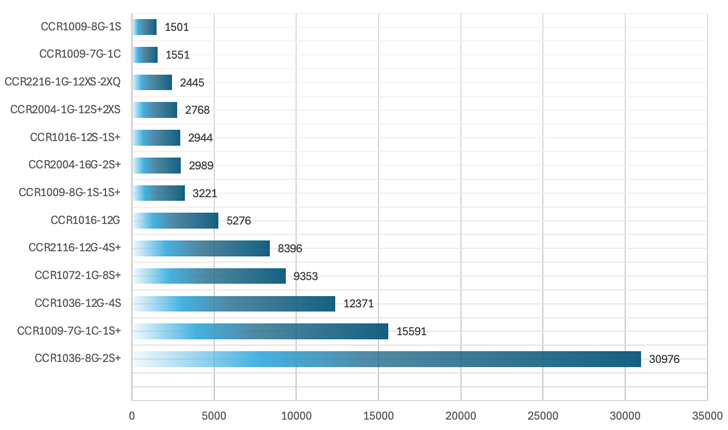

Şirket tarafından toplanan veriler, 100 Mpps’den daha yüksek paket hızlarından yararlanan DDoS saldırılarının aynı zaman diliminde keskin bir artışa tanık olduğunu ve bunların çoğunun tehlikeye atılmış MikroTik Cloud Core Router (CCR) cihazlarından kaynaklandığını gösteriyor. İnternet üzerinden 99.382’ye kadar MikroTik yönlendiriciye erişilebilir.

Bu yönlendiriciler, bir yönetim arayüzünü açığa çıkarmanın yanı sıra, işletim sisteminin eski sürümlerinde çalışır ve bu da onları RouterOS’deki bilinen güvenlik açıklarına karşı savunmasız hale getirir. Tehdit aktörlerinin saldırıları gerçekleştirmek için işletim sisteminin Bant Genişliği test özelliğini silah olarak kullandıklarından şüpheleniliyor.

Açıkta kalan cihazların %1’inin bile bir DDoS botnet’ine dahil edilmesinin, saldırganlara teorik olarak yeterli yetenekler kazandırabileceği tahmin ediliyor. 7. katman saldırıları saniyede 2,28 milyar pakete (Gpps) ulaşıyor.

Bu aşamada MikroTik yönlendiricilerinin, Mēris gibi güçlü botnet ağları kurmak ve hatta botnet hizmeti olarak operasyonları başlatmak için kullanıldığını belirtmekte fayda var.

Meriot, “Tehlikeye atılan cihazların sayısına ve gerçek kapasitelerine bağlı olarak, bu paket oranı saldırıları için yeni bir dönem olabilir: Botnet’lerin saniyede milyarlarca paket gönderme kapasitesine sahip olmasıyla, anti-DDoS altyapılarının nasıl oluşturulacağı ve ölçekleneceği ciddi şekilde zorlanabilir” dedi.

siber-2