OpenSSH geliştiricileri, glibc tabanlı Linux sistemlerinde kök ayrıcalıklarıyla kimliği doğrulanmamış uzaktan kod yürütülmesine yol açabilecek kritik bir güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı.

Kod adı regreSSHion olan güvenlik açığına CVE-2024-6387 CVE tanımlayıcısı atandı. OpenSSH sunucu bileşeniaynı zamanda sshd olarak da bilinir ve herhangi bir istemci uygulamasından gelen bağlantıları dinlemek üzere tasarlanmıştır.

Qualys’teki tehdit araştırma biriminin kıdemli direktörü Bharat Jogi, “OpenSSH sunucusunda (sshd) bir sinyal işleyici yarış koşulu olan bu güvenlik açığı, glibc tabanlı Linux sistemlerinde kök olarak kimliği doğrulanmamış uzaktan kod yürütülmesine (RCE) olanak sağlıyor” dedi. söz konusu bugün yayınlanan bir açıklamada. “Bu yarış durumu sshd’yi varsayılan yapılandırmasında etkiler.”

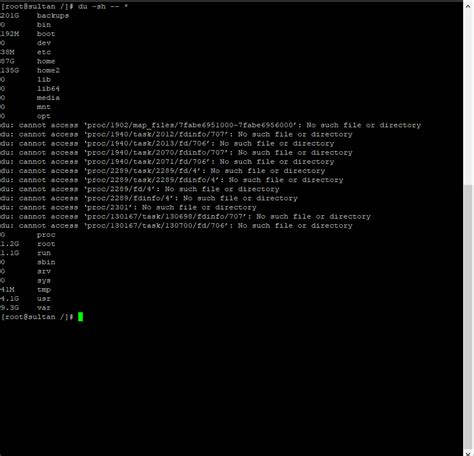

Siber güvenlik firması, internete açık 14 milyondan az olmayan potansiyel olarak savunmasız OpenSSH sunucu örneğini tespit ettiğini ve bunun, halihazırda düzeltilmiş 18 yıllık bir kusurun gerilemesi olduğunu söyledi. CVE-2006-5051sorun Ekim 2020’de OpenSSH sürüm 8.5p1’in bir parçası olarak yeniden gündeme getirildi.

“32-bit Linux/glibc sistemlerinde başarılı bir sömürü gösterilmiştir [address space layout randomization],” OpenSSH söz konusu bir danışmada. “Laboratuvar koşullarında, saldırı sunucunun kabul edebileceği maksimum değere kadar ortalama 6-8 saatlik sürekli bağlantı gerektirir.”

Güvenlik açığı 8.5p1 ile 9.7p1 arasındaki sürümleri etkiler. 4.4p1’den önceki sürümler de CVE-2006-5051 ve için yama yapılmadığı takdirde yarış durumu hatasına karşı savunmasızdır. CVE-2008-4109OpenBSD sistemlerinin, açığı engelleyen bir güvenlik mekanizması içerdiğinden etkilenmediğini belirtmekte fayda var.

Güvenlik açığının macOS ve Windows’u da etkilemesi muhtemel, ancak bu platformlardaki istismar edilebilirliği henüz doğrulanmamış olup daha fazla analiz gerektiriyor.

Özellikle Qualys, bir istemcinin 120 saniye içinde kimlik doğrulaması yapmaması durumunda (LoginGraceTime tarafından tanımlanan bir ayar), sshd’nin SIGALRM işleyicisinin, asenkron-sinyal-güvenli.

CVE-2024-6387’nin istismar edilmesinin net etkisi, sistemin tamamının tehlikeye atılması ve ele geçirilmesidir; bu da tehdit aktörlerinin en yüksek ayrıcalıklarla keyfi kod yürütmesine, güvenlik mekanizmalarını altüst etmesine, veri çalmasına ve hatta kalıcı erişimi sürdürmesine olanak tanır.

“Bir kez düzeltilen bir kusur, genellikle sorunu yanlışlıkla yeniden ortaya çıkaran değişiklikler veya güncellemeler nedeniyle sonraki bir yazılım sürümünde yeniden ortaya çıktı,” dedi Jogi. “Bu olay, bilinen güvenlik açıklarının ortama yeniden girmesini önlemek için kapsamlı gerileme testinin kritik rolünü vurguluyor.”

Güvenlik açığı, uzaktan yarış koşulu doğası nedeniyle önemli engellere sahip olsa da, kullanıcıların olası tehditlere karşı güvenlik sağlamak için en son yamaları uygulamaları önerilir. Ayrıca, ağ tabanlı denetimler aracılığıyla SSH erişimini sınırlamanız ve yetkisiz erişimi ve yanal hareketi kısıtlamak için ağ bölümlendirmesini uygulamanız önerilir.

Güncelleme

Siber güvenlik firmaları Palo Alto Ağları Birimi 42 Ve Büyücü Bir saldırganın işlevsel bir istismar oluşturabilmesi için hedeflediği Linux dağıtımını önceden bilmesi gerektiği göz önüne alındığında, bu güvenlik açığının yaygın veya fırsatçı bir istismara maruz kalma ihtimalinin düşük olduğu belirtildi.

Bunun kitlesel olarak kullanılmasını önleyecek bir diğer etken ise saldırının tamamlanmasının sekiz saat kadar sürebilmesi ve 10.000’e kadar kimlik doğrulama adımı gerektirebilmesidir. işaret etti Kaspersky tarafından yapılmış olsa da, son derece hedefli bir istismar olasılığını da göz ardı etmiyor.

“Yarış koşulunun özel doğası ve bunun istismarı, başarılı bir yürütme elde etmek için önemli sayıda girişim gerektirir ve başarı oranları sürüme ve ortama bağlı olarak değişir,” Oligo söz konusu.

Akamai, kendi duyurusunda sorunun temel nedeninin, kullanıcı kimlik doğrulaması zaman aşımına uğradığında sinyallerin güvenli olmayan şekilde işlenmesinden kaynaklanan bir yarış durumu olduğunu belirtti.

“Zaman aşımında, bir yığın yönetim rutinini yürüten bir iş parçacığında kesintiye neden olan bir SIGALRM sinyali üretilir” açıklandı“Sinyal işleyicisi yığın yönetim rutinini çağırırsa, beklenmeyen davranışlara neden olabilir ve bu durumda keyfi kod yürütebilir.”

OpenSSF’den Omkhar Arasaratnam, OpenSSH açığının, özellikle “dünya çapındaki şirketler için temel oluşturan uzun süredir devam eden projelerde” açık kaynaklı yazılımlarda güvenli geliştirme uygulamalarına uymanın önemini vurguladığını söyledi.

“Bu ayrıca, yakın zamanda XZ Utils’te gördüğümüz gibi, tüm güvenlik açıklarının kötü niyetli olarak oluşturulmadığının da bir hatırlatıcısıdır,” dedi. “Kod gerilemeleri yaygındır, bu nedenle sürekli, kapsamlı testler göz ardı edilemeyecek önemli bir adımdır.”

“Açık kaynak topluluğunun, kullandıkları açık kaynak kodlarını değerlendirmede, güncellemeleri takip etmede ve güvenli yazılım geliştirme ilkelerine uymada da dikkatli olması gerekir.”

siber-2