Çin, İran, Kuzey Kore ve Türkiye ile uyumlu ulus devlet hack grupları, 2021’in başından bu yana bir dizi kampanyanın parçası olarak gazetecileri casusluk yapmaya ve kötü amaçlı yazılım yaymaya hedefliyor.

Proofpoint, “En yaygın olarak, gazetecileri hedef alan kimlik avı saldırıları, casusluk yapmak veya başka bir hükümetin, şirketin veya devletin belirlediği başka bir alanın iç işleyişine ilişkin önemli bilgiler edinmek için kullanılır.” söz konusu The Hacker News ile paylaşılan bir raporda.

Kurumsal güvenlik firması, izinsiz girişlerin nihai amacının, rekabetçi bir istihbarat avantajı elde etmek veya dezenformasyon ve propaganda yaymak olduğunu söyledi.

Proofpoint, iki Çinli bilgisayar korsanlığı grubu belirlediğini söyledi, TA412 (aka Zirkonyum veya Yargı Panda) ve TA459medya personelini, sırasıyla alıcıların ağ ortamları hakkında bilgi toplamak ve bırakmak için kullanılan web işaretçileri ve silahlı belgeler içeren kötü niyetli e-postalarla hedef alıyor. Çinoksi kötü amaçlı yazılım.

Benzer bir şekilde, Kuzey Kore’ye bağlı Lazarus Grubu (aka TA404), bir kez daha tehdit aktörünün kimliğini yansıtan, dini lider Kim Jong Un’un eleştirel kapsamının ardından iş teklifi temalı bir kimlik avı cazibesiyle isimsiz ABD merkezli bir medya kuruluşunu hedef aldı. hedeflerini ilerletmek için tekniğe devam eden güven.

ABD merkezli gazeteciler ve medya da, sahte açılış sayfaları aracılığıyla Twitter kimlik bilgilerini çalmak için tasarlanmış bir kimlik bilgisi toplama saldırısıyla bağlantılı olan TA482 olarak bilinen Türkiye yanlısı bir bilgisayar korsanlığı grubunun saldırısına uğradı.

“Bu kampanyaların arkasındaki motivasyonlar […] Araştırmacılar, bir gazetecinin sosyal medya bağlantılarını hedeflemek, hesapları tahrif etmek veya propaganda yapmak için güvenliği ihlal edilmiş hesapları kullanmayı içerebilir” dedi.

Son olarak, Proofpoint, Charming Kitten (diğer adıyla TA453) gibi birden fazla İranlı APT aktörünün, akademisyenleri ve politika uzmanlarını, hedefleri kimlik bilgisi toplama alanlarına yönlendiren kötü niyetli bağlantılara tıklamaya ikna etmek için gazeteci kılığına girerek yaptığı girişimleri vurguladı.

Ayrıca bu listeye, web işaretçileri içeren haber bülteni temalı e-postalar göndermek için Fox News ve Guardian gibi medya kuruluşlarını “rutin olarak” taklit ettiği söylenen Tortoiseshell (aka TA456 veya Imperial Kitten) adlı bir tehdit aktörü de katılıyor.

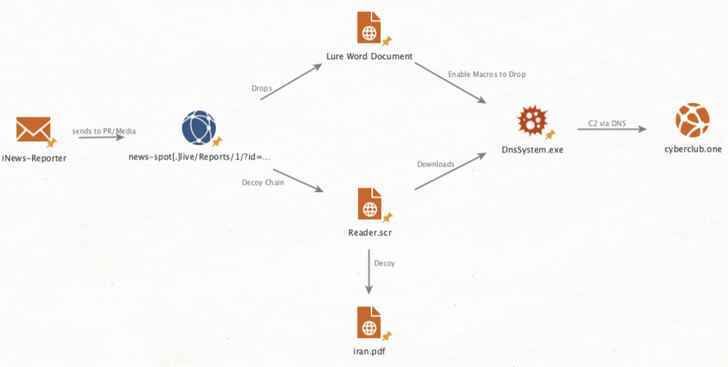

Aynı yaklaşımı izleyen üçüncü İran bağlantılı rakip, ABD, İsrail ve Suudi Arabistan’daki şirketler için halkla ilişkiler personeline .NET tabanlı bir DNS Arka Kapısı sağlamak için bir “iNews Muhabiri” gibi görünen TA457’dir.

Gazetecilerin ve medya kuruluşlarının saldırıların odağı haline gelmesi, “benzersiz erişim ve bilgi” sunma yetenekleriyle vurgulanmakta ve bu da onları istihbarat toplama çabaları için karlı hedefler haline getirmektedir.

Araştırmacılar, “Bir gazetecinin e-posta hesabına iyi zamanlanmış, başarılı bir saldırı, hassas, tomurcuklanan hikayeler ve kaynak tanımlama hakkında bilgi sağlayabilir” dedi. “Güvenliği ihlal edilmiş bir hesap, dezenformasyon veya devlet yanlısı propaganda yapmak, savaş veya salgın zamanlarında dezenformasyon sağlamak veya siyasi olarak yüklü bir atmosferi etkilemek için kullanılabilir.”

Popular Articles

- 08 Aug Turkcell Superonline’dan 3G VINN Kampanyası

- 16 Jul Venezuela: Kriz Görüşmelerinden Siyasi Af Çıkmadı

- 02 Aug Burdurda fidan dikim etkinliği - Son Dakika Haberler

- 19 Jul Güney Kore’nin Ay Yörünge Aracı Dünya’nın Gerçek Olmayan Görüntülerini Yakaladı

- 19 Jul İkinci bir Staten Island Amazon deposu Pazartesi günü bir sendika oylaması düzenliyor

Latest Articles

- 02 Aug Qualcomm, 5G Destekli ilk İşlemcisi Snapdragon 855i Duyurdu

- 09 Aug Adolf Hitlerin Ölüm Tarihi ve Sebebi Kesin Olarak Belirlendi!

- 09 Aug Elon Musk, yaklaşık 3.6 milyar dolar değerinde Tesla hissesi sattı

- 10 Aug Mobil projeler için derleme ve yayınlama platformu: Appcircle

- 03 Aug Müstakbel başkana katkılar