Rus devlet destekli tehdit aktörü Cozy Bear (APT29 veya Nobelium olarak da bilinir), hassas dış politika istihbaratını çalmak amacıyla Microsoft 365 hesaplarına gizlice girmek için yeni taktikler uyguluyor.

Bu, Cozy Bear’in saldırıları yürütmek (ve gizlemek) için üç teknik kullandığını iddia eden siber güvenlik firması Mandiant’ın yeni bir raporuna göre:

Purview Audit, araştırmacıların hatırlattığı gibi, bir kişi program dışında bir e-posta hesabına erişirse (tarayıcı, Grafik API’si veya Outlook aracılığıyla) günlüğe kaydeden üst düzey bir güvenlik özelliğidir. Bu şekilde, BT departmanları tüm hesapları yönetebilir ve yetkisiz erişim olmadığından emin olabilir.

Mandiant, “Bu, bir tehdit aktörünün belirli bir posta kutusuna erişip erişmediğini belirlemek ve ayrıca maruz kalma kapsamını belirlemek için kritik bir günlük kaynağıdır.” “Tehdit aktörü Uygulama Kimliğine bürünme veya Grafik API’si gibi teknikleri kullanırken belirli bir posta kutusuna erişimi etkili bir şekilde belirlemenin tek yolu budur.”

Ancak, APT29 bu özelliğin çok iyi farkındadır ve herhangi bir e-postaya erişmeden önce onu devre dışı bıraktığınızdan emin olur.

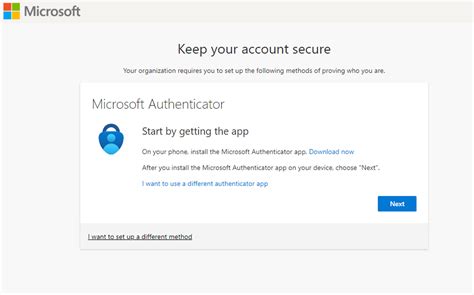

Araştırmacılar ayrıca Cozy Bear’ın Azure Active Directory’de (AD) MFA için kendi kendine kayıt sürecini kötüye kullandığını tespit etti. Bir kullanıcı ilk kez oturum açmaya çalıştığında, öncelikle hesapta MFA’yı etkinleştirmesi gerekir.

Tehdit aktörleri, henüz gelişmiş siber güvenlik özelliğine kaydolmamış hesapları kaba zorlayarak bu özelliği aşmak istiyor. Ardından, hedef kuruluşun VPN altyapısına ve böylece tüm ağa ve uç noktalarına kesintisiz erişim sağlayarak süreci kurbanın yerine tamamlarlar.

Son olarak, Azure’un sanal makineleri zaten Microsoft IP adreslerine sahiptir ve Microsoft 365’in Azure üzerinde çalışması nedeniyle BT ekipleri düzenli ve kötü niyetli trafiği ayırt etmekte zorlanıyor. Cozy Bear, normal Uygulama Adresi URL’lerini kötü amaçlı etkinlikle karıştırarak Azure AD etkinliğini daha da gizleyebilir.

Sıradan kullanıcıların tehdit grubu tarafından hedef alınma olasılığı muhtemelen nispeten küçüktür, ancak büyük işletmelerin, yüksek profilli yöneticileri ve hassas bilgilere erişimi olan diğerlerini hedef almak için kullanılabilecek saldırı vektörüne karşı uyanık olmaları gerekecektir.