Yıllarca milyonlarca doları dolandırmak için bilgisayar sunucularını yağmalayan kötü şöhretli Ebury botnet'in operatörleri, 2021 yılına gelindiğinde gölgelere düşmüştü. Aniden büyük bir patlamayla yeniden ortaya çıktılar.

Yeni kanıtlar Hollanda'daki bir polis soruşturması sırasında ortaya çıktı. A kripto para hırsızlık Hollanda Ulusal Yüksek Teknoloji Suç Birimi'ne (NHTCU) bildirildi. Kurbanın sunucusunda siber polisler tanıdık bir düşman buldu: Ebury.

Keşif, kötü amaçlı yazılım için yeni bir hedefi ortaya çıkardı. Ebury, Bitcoin cüzdanlarını ve kredi kartı bilgilerini çalmaya yönelmişti.

NHTCU yardım istedi ESETbir Slovak siber güvenlik firma. Talep, Marc-Etienne Léveillé'nin on yılı aşkın süredir araştırdığı bir davayı yeniden açtı.

2014 yılında ESET araştırmacısı ortak bir çalışma yapmıştı.-yazar beyaz bir kağıt Botnet operasyonları hakkında. Ebury'yi ekibinin “bugüne kadar gördüğü en gelişmiş Linux arka kapısı” olarak nitelendirdi.

Siber suçlular, Ebury'yi güçlü bir arka kapı ve kimlik bilgisi hırsızı olarak kullanıyor. Botnet, bir sunucuya girdikten sonra başka kötü amaçlı yazılımlar da dağıtabilir, web ziyaretçilerini sahte reklamlara yönlendirebilir ve spam göndermek için proxy trafiği çalıştırabilir. ABD'li yetkililere göre, operasyon sahtekarlıkla milyonlarca dolar gelir elde etti.

Léveillé, TNW'ye “Bu çok iyi yapıldı ve uzun yıllar boyunca radarın altında kalmayı başardılar” dedi.

ESET'in orijinal makalesinin yayınlanmasından bir yıl sonra, Ebury operatörü olduğu iddia edilen bir kişi Finlandiya'da tutuklandı. Adı Maxim Senakh'dı. Finlandiyalı yetkililer daha sonra Rus vatandaşını ABD'ye iade etti.

41 yaşındaki adam sonunda bilgisayar dolandırıcılığı suçlamalarının azaltılmış bir dizi suçunu kabul etti. 2017 yılında yaklaşık dört yıl hapis cezasına çarptırıldı.

İçinde basın bülteniABD Adalet Bakanlığı söz konusu Ebury, dünya çapında “onbinlerce” sunucuya virüs bulaştırmıştı. Ancak bu toplamın sadece küçük bir kısmıydı.

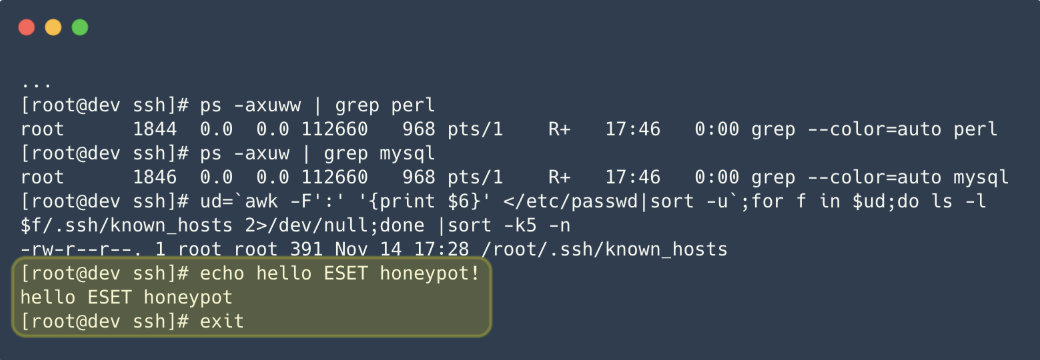

Merhaba ESET bal küpü

Senakh'ın davası ilerledikçe ESET araştırmacıları Ebury'nin sonraki hamlelerini takip etmek için bal küpleri çalıştırdı. Botnet'in hâlâ genişlediğini ve güncelleme aldığını keşfettiler. Ancak dedektiflik çalışmaları uzun süre gizli kalmadı.

Léveillé, “Bal küplerini tespit edilemez hale getirmek giderek zorlaşıyordu” diyor. “Onları görmek için birçok teknikleri vardı.”

Ebury kurulduğunda bir bal küpü garip tepki verdi. Botnet'in operatörleri daha sonra sunucuyu terk etti. Ayrıca rakiplerine de bir mesaj gönderdiler: “Merhaba ESET bal küpü!”

Dava soğuyunca Hollanda'da bir başkası ortaya çıkıyordu.

2021'in sonlarında, NHTCU, ESET için yeni bir lider yaratmıştı. Siber suç birimi ve siber güvenlik firması birlikte çalışarak Ebury'nin gelişimini araştırdı.

Léveillé “Botnet büyümüştü” diyor. “Yeni kurbanlar ve daha büyük olaylar oldu.”

ESET, Ebury'nin 2009'dan bu yana yaklaşık 400.000 sunucunun güvenliğini ihlal ettiğini tahmin ediyor. Geçen yıl yaşanan tek bir olayda, bir barındırma sağlayıcısının 70.000 sunucusuna kötü amaçlı yazılım bulaştı. 2023'ün sonları itibarıyla, bir barındırma sağlayıcısının 100.000'den fazla sunucusunun güvenliği hâlâ ihlal edilmiş durumdaydı.

Bu sunuculardan bazıları kredi kartı ve kripto para soygunları için kullanıldı.

Botnet Bitcoin için geliyor

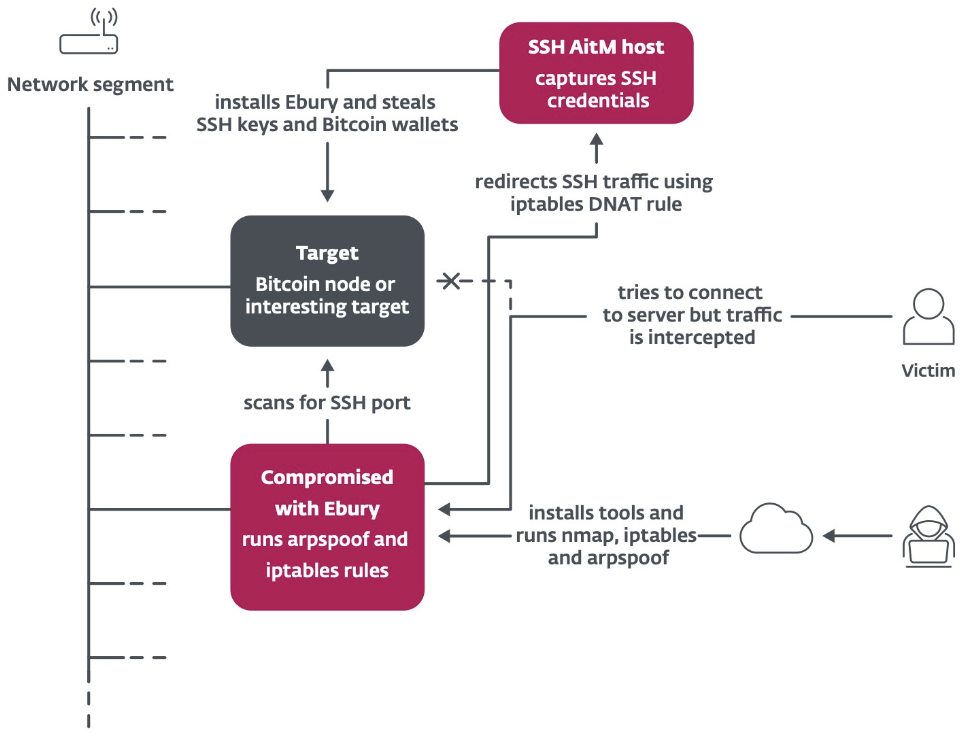

Ebury, kripto para birimini çalmak için harekete geçti ortadaki rakip oturum açma kimlik bilgilerine ve oturum bilgilerine erişmek için kullanılan karmaşık bir kimlik avı tekniği olan saldırılar (AitM).

AitM uygulanarak botnet veri merkezlerindeki ilginç hedeflerden gelen ağ trafiğini ele geçirdi. Trafik daha sonra kimlik bilgilerini yakalayan bir sunucuya yönlendirildi.

Bilgisayar korsanları ayrıca Ebury'nin daha önce virüs bulaştırdığı sunuculardan da yararlandı. Bu sunucular yeni hedefle aynı ağ segmentinde olduklarında, sahtecilik için bir platform sağlarlar.

Kazançlı hedefler arasında şunlar vardı: Bitcoin ve Ethereum düğümleri. Kurban şifresini girdikten sonra Ebury, sunucuda barındırılan kripto para birimi cüzdanlarını otomatik olarak çaldı.

AitM saldırıları, botnet'ten hızla para kazanmanın yeni ve güçlü bir yöntemini sağladı.

Léveillé, “Kripto para hırsızlığı daha önce yaptıklarını gördüğümüz bir şey değildi” diyor.

Hollanda soruşturması sürüyor

Ebury kurbanlarının çeşitliliği de arttı. Artık üniversiteleri, küçük işletmeleri, büyük işletmeleri ve kripto para birimi tüccarlarını kapsıyorlar. Bunlar ayrıca internet servis sağlayıcılarını, Tor çıkış düğümlerini, paylaşılan barındırma sağlayıcılarını ve özel sunucu sağlayıcılarını da içerir.

Ebury operatörleri, suçlarını gizlemek amacıyla sunucu altyapısını kiralamak ve saldırılarını gerçekleştirmek için sıklıkla çalıntı kimlikleri kullanıyor. Bu teknikler araştırmacıları yanlış yöne yönlendiriyor.

“İlişkilendirmeyi bulanıklaştırma konusunda gerçekten çok iyiler” Léveillé diyor.

NHTCU, gizlemeye ilişkin daha fazla kanıt buldu. İçinde yeni bir ESET teknik incelemesiHollandalı suç savaşçıları şunu vurguladı: çeşitli anonimleştirme teknikleri.

NTCU, Ebury'nin dijital ayak izlerinin sıklıkla sahte olduğunun ortaya çıktığını söyledi. İzler sıklıkla (görünüşte) masum insanlara yol açıyordu.

Operatörler ayrıca m'yi de kullandıaraştırmacıları yoldan saptırmak için bilinen siber suçluların isimleri ve kimlik bilgileri. NHTCU, ele geçirilen bir yedekleme sunucusunda, diğer dolandırıcılar tarafından toplanan oturum açma bilgilerinin yer aldığı yasa dışı bir web sitesinin tam kopyasını buldu.

Hollanda polis birimi, “Dolayısıyla Ebury grubu yalnızca zaten çalınmış olan oturum açma bilgilerinin çalınmasından faydalanmakla kalmıyor, aynı zamanda onları çalan siber suçluların kimlik bilgilerini de kullanabilecek durumda” dedi.

“Sonuç olarak, kendilerinden başka yönlere işaret eden bir 'siber suç örtüsü' oluşturabilirler.”

Bu olumsuzluklara rağmen NHTCU, “gelecek vaat eden birkaç dijital kimliğin” aktif olarak takip edildiğini söylüyor. Bu arada Léveille, 10 yıllık soruşturmasına bir kez daha ara veriyor.

“Kapalı değil ama arkasında herhangi bir kişinin olduğundan emin değilim” diyor. “Bu hala bilinmiyor; en azından benim için.”

Kaynak bağlantısı